L'information des nuages (03/11/2013)

L'affaire Snowden révélatrice de l'espionnage a effrayé les chefs d’État, les entreprises et le citoyens. L’œil de Washington... Les entreprises ont tout ou partie de leur système informatique sur le "cloud". Nuages dont les le propriétaires sont les géants de l'internet américain. Le "cloud computing" donnait tellement d'avantages, de facilités d'emploi occultant quelques défauts à la cuirasse. Les nuages voyagent. Ils amènent la pluie. Où va-t-elle tomber pour humidifier les sols et les esprits?

L'affaire Snowden révélatrice de l'espionnage a effrayé les chefs d’État, les entreprises et le citoyens. L’œil de Washington... Les entreprises ont tout ou partie de leur système informatique sur le "cloud". Nuages dont les le propriétaires sont les géants de l'internet américain. Le "cloud computing" donnait tellement d'avantages, de facilités d'emploi occultant quelques défauts à la cuirasse. Les nuages voyagent. Ils amènent la pluie. Où va-t-elle tomber pour humidifier les sols et les esprits?

"L'espionnage américain, une menace pour les entreprises".

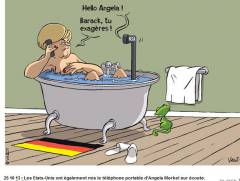

Dans le désert de l'Utah, quatre gigantesques entrepôts dans les montagnes de Wassatch, l'Utah Data Center de la NSA à Bluffdale est, lui, ultra-sécurisés. Photos interdites même de loin. Ouverture en octobre. Mission: dupliquer les data du net. No more comment. Même le Président semble innocent des agissements qui se déroulent sur le territoire en réponse aux questions offusquées des chefs d’États européens.

Prism a révélé la faille du système. Pourtant il y avait l'ancêtre le réseau Echelon qui dans les années 90 s'était déjà transformé en programme de renseignement industriel. "Ce n'est pas très bon pour le futur de la population européenne", disait, alors, Neelie Kroes.

Après l'espionnage sur le plancher des vaches. Tout le monde espionne tout le monde mais cela ne se dit pas.

Quand la technologie est presque étudiée pour espionner, comment en serait-il autrement? Celui qui n'en jouirait pas, n'aurait rien compris à la manœuvre.

Quand la technologie est presque étudiée pour espionner, comment en serait-il autrement? Celui qui n'en jouirait pas, n'aurait rien compris à la manœuvre.Les données sont dites "sécurisées" par une infrastructure sophistiquée par le stockage des informations. Oui, mais, c'est dans les nuages, que de court-circuits, que d'arcs électriques peuvent exister pour les faire dévier de leurs objectifs.

La "Cloud Security Alliance" cherche à rassurer les 40.000 noms d'entreprises sur le "cloud". 10% ont annulé leur projet avec ce genre de fournisseur de service. Le vol de données des nuages fait peur. La crainte de l’œil intrusif de Google. Internet est "a-géographique" par excellence.

La propagande est, elle-même, un moyen de communication préformaté, un sondage presque gratuit pour s'apercevoir jusqu'où une population est prête à accepter certaines décisions ou idéologies.

L'information quelle qu'elle puisse être à une valeur marchande indéniable, qu'elle soit citoyenne ou privée.

Les entreprises commerciale privées entrent même en compétition avec les entreprises publiques.

En Belgique, l’espionnage des communications téléphoniques internationales de Belgacom soulevait plusieurs questions.

En Belgique, l’espionnage des communications téléphoniques internationales de Belgacom soulevait plusieurs questions.

Martine Maesckaelk, rédactrice en chef de l'Echo écrivait: "D’abord, en ce qui concerne les auteurs supposés du hacking. S’il s’agit bel et bien de la NSA, l’agence nationale de sécurité américaine, se pose évidemment la question de l’espionnage d’un État par les services secrets d’un autre État. Et cela, indépendamment du fait que la NSA est effectivement un service d’une rare efficacité, qui a déjà déjoué ou révélé de nombreuses menaces terroristes, comme ce fut le cas encore récemment avec un soupçon d’attaque contre les trains à grande vitesse en Europe.

Pouvons-nous réellement nous passer d’un tel "gendarme"?

La réponse est non. Mais faut-il vraiment que cela se passe à l’insu des gouvernements espionnés? La réponse est tout aussi négative. Nous ne sommes pas chez les cow-boys, et la diplomatie est là, en principe, pour éviter que les partenaires de l’Otan ne soient victimes de ce genre de coups tordus.

L’autre question posée par le piratage des infrastructures de Belgacom est au moins aussi fondamentale. Comment se fait-il que les entreprises belges, et singulièrement les entreprises publiques, soient aussi vulnérables face à la sécurité informatique?

Manifestement, la protection des systèmes et la gestion des risques informatiques ne font pas suffisamment partie de leurs priorités. Pas assez en tout cas pour faire remonter ces questions au plus haut niveau. Et pourtant, les entreprises qui gèrent les télécommunications, les transports ou les réseaux énergétiques figurent parmi les premières cibles de l’espionnage industriel - sans même parler du terrorisme.

La plupart des grands groupes privés consacreraient, désormais, d’importants moyens humains et financiers aux questions d’intelligence économique.

La plupart des grands groupes privés consacreraient, désormais, d’importants moyens humains et financiers aux questions d’intelligence économique.

Dans les plus petites entreprises, en revanche, c’est toujours l’inconscience ou l’indifférence qui prédominent.

Le coût de l’espionnage économique dans le monde reste difficilement chiffrable et l'objet de nombreux fantasmes. Il se calcule pourtant en centaines de milliards de dollars par an. Il est plus que temps que le gouvernement prenne la mesure du problème et mette en place des mesures pour protéger nos entreprises".

Belgacom admettait que les données privées de ses clients étaient piratées.

Donc, tout le monde pouvait subir des préjudices même si Belgacom affirme qu'il n'y a pas eu de fuites massives et que 124 ordinateurs sur 26.600 systèmes informatiques ont été touchés par le "malware". Données qui ont été redirigées vers des serveurs extérieurs.

Le service Général de Renseignements et de Sécurité est parvenu à cracker la première couche du hacking, mais les détails sur leurs utilisations restent masqués.

Facebook, Google reçoit une foule d'informations citoyennes ou non, données par ses utilisateurs qui ne s'en rendent même pas compte qu'elles peuvent être stratégiques pour ceux qui savent s'en servir en les revendant avant qu'elle ne rentrent dans le domaine publique.

Facebook, Google reçoit une foule d'informations citoyennes ou non, données par ses utilisateurs qui ne s'en rendent même pas compte qu'elles peuvent être stratégiques pour ceux qui savent s'en servir en les revendant avant qu'elle ne rentrent dans le domaine publique. Les fuites, les "leaks" ne se produisent pas uniquement via les machines quand on pense à Snowden ou Julian Assange.

Les fuites, les "leaks" ne se produisent pas uniquement via les machines quand on pense à Snowden ou Julian Assange.

Sont-ils toujours des "Chevaliers blancs"?

Snowden, un inconnu devenu célèbre en un mois de juillet. Un transfuge, un exilé volontaire. Aux dernières nouvelles, son expertise dans les méthodes d'espionnage peut intéresser l'Allemagne... si on lui donne l'asile. Puisque Genève s'est rappé.

Cette "affaire" est loin d'avoir trouvé le mot "Fin".

Elle a même servi de tremplin à son déclencheur, Glenn Grrenwald, la 47ème fortune dans le monde et qui va créer son propre média pour se faire encore mieux connaître du grand public par effet ricochet. La renommée n'a pas de prix.

Comment en sommes-nous arrivés là?

Une des réponses: la compétition, les diminutions des coûts d'exploitation et les restructurations qui en découlent.

Les chevaux de Troie du "système" ont d'ailleurs connu plusieurs étapes à plusieurs étages.

Au niveau "entreprise", à y réfléchir, pas tellement de différences.

Comme l'informatique a beaucoup coûté aux entreprises, aujourd'hui, c'est surtout en main d’œuvre et l'exploitation des données que subsistent encore les coûts puisque les machines ont des prix d'achat qui se sont effondrés.

Comme l'informatique a beaucoup coûté aux entreprises, aujourd'hui, c'est surtout en main d’œuvre et l'exploitation des données que subsistent encore les coûts puisque les machines ont des prix d'achat qui se sont effondrés.

Alors, maintenir les données par le Traitement de d’Informations, cela s'est passé en les centralisant, les concaténant, les sauvant sur des serveurs de plus en plus gros pour garder l'historique et remonter aux sources si nécessaire. Cela impliquait de standardiser les données, pour que chacun puisse en prendre connaissance sans se tromper et ainsi rendre les traitements plus rapides et plus fiables.

Comme le "clé sur porte" des applications a presque disparu, des logiciels "tout-fait" de plus en plus lourds, paramétrables à souhaits, ont résolu le premier volet.

Mais il fallait encore payer des licences pour les logiciels...

Pour les PME, l'idée géniale, ce fut le "cloud computing", le traitement dans les nuages.

Pour les PME, l'idée géniale, ce fut le "cloud computing", le traitement dans les nuages.

Il a semblé donner la solution miracle puisque la plupart des fonctionnalités des softwares propriétaires, avaient été annexées presque gratuitement. La confiance devait seulement régner pour que les nuages ne se dissipent pas au premier coup de vent. Une liste de clients n'est pas à mettre sous les yeux de n'importe qui dans ce monde ou la concurrence est forte. Mais, passons...

Les multinationales ne sont pas plus à l'abri, même si elles utilisent moins le "cloud computing".

Les Communications ont permis de partager les informations, de les diffuser pour que toutes les filiales puissent consolider leurs propres chiffres au niveau global vers la maison mère.

Opération de restructuration a continué son chemin par l'externalisation, l'outsourcing des applications comptables avec des accords écrits entre firmes pour gardes-fous.

Opération de restructuration a continué son chemin par l'externalisation, l'outsourcing des applications comptables avec des accords écrits entre firmes pour gardes-fous.

Diminuer le personnel qui traitait les données et les secrets de fabrications et la boucle est bouclée... Le fournisseur, désolidarisé devient sous-traitant comme "Outside help".

Les actionnaires vont féliciter le CEO qui pourra ainsi réduire les coûts importants du nombre d'employés et de l'infrastructure en machines.

'Le problème, c'est que toutes les avancées technologiques vont cent fois plus vite que les législations", dit, très justement, Nicolas Hermanz, chercheur au "Center for European Policy Studies".

'Le problème, c'est que toutes les avancées technologiques vont cent fois plus vite que les législations", dit, très justement, Nicolas Hermanz, chercheur au "Center for European Policy Studies".

L'informatique des nuages se retrouve comme "le" point sensible de toutes les communications via Internet.

"The real privacy problem", un texte qui vaut le déplacement.

Giulietto Chiesa tentait de l'expliquer pourquoi la NSA a espionné, espionne et espionnera les alliés des USA.

Le contenu n'est pas nécessairement le plus informatif. Le flux d'information pour établir des statistiques comparatives d'utilisations, l'est autant. Quand quelque chose dépasse la normalité, il est alors judicieux de redescendre jusqu'à trouver les raisons et les sources.

Que peuvent savoir de nous les cyber-espions?

Envoyer au chômage les services secrets qui cherchent à tout savoir sur tout, tout le temps, serait faire preuve de naïveté.

Les "métadonnées" sur réseau mondial qui transitent par les nuages ne sont qu'une extension. Elles s'attaquent plus aux échanges entre qui et qui, d'où et quand, qu'aux contenus.

Du stockage sur des serveurs capables d'accueillir des yottaoctets (10 exp24), des mises en statistiques réunies par mots clés. Établir un profile qui pourra peut-être, servir pour sortir de l’anonymat du citoyen lambda.

Génial...

En fait, chacun espionne au milieu de poupées russes, chacun à leur niveau.

"Les bienfaits de la réciprocité", comme dit le psychologue Pascal de Sutter.

Ce que l'on ne veut pas divulguer sur la place publique, pardi...

En fait, ce que l'on veut vendre par la suite, au meilleur prix et, donc, rentabiliser.

Le secret existe à toute petite échelle. Un secret parfois entré dans le domaine des délits d'initiés par les bruits de couloir et les secrets de radio corridor.

Etre dans le "secret des dieux" donne de la valeur à celui qui les connait et est reconnu par eux.

Pas content de cette constatation?

Vite les bouées de sauvetage...

Coder les informations. Des mots de passe "maison". Utiliser des logiciels de chiffrements. Transformer des pixels noyés au sein d'une image anodine. Utiliser un réseau privé virtuel.

Mais qui peuvent être décryptés par des logiciels, avec du temps et des moyens financiers...

Plus simple encore, retourner à la bonne vieille lettre papier que vous irez porter en main propre ou par l'intermédiaire de pigeons voyageurs comme le fait encore l'armée chinoise.

Gérard de Villiers, l'homme qui en savait trop dans le domaine de l'espionnage, s'en est allé raconter ses histoires de SAS Malko Linge aux nuages et terminer son 198ème livre.

Mais qu'écrirait encore John Le Carré sans de nouvelles idées de romans sur le sujet et que ferait le grand maître virtuel sans les nuages?

Un comble, le voilà condamné à parler d'une "Vérité si délicate" dans son dernier livre dans un affrontement entre chrétienté et islam.

Nous sommes comme un livre, la plupart des gens ne connaissent que notre couverture... Au mieux, ils lisent le résumé, regardent plus le niveau de dépréciation... Très peu de connaissances dans son entier.

Tous coupables d'indiscrétions à épier son prochain?

Le mot d'ordre qu'on chante sur tous les toits "Soyez curieux". Pour la fine bouche, alors?

Les mots sont des armes. Ils peuvent encourager, trahir et faire maudire en tuant ses adversaires.

Trop sérieux de dire cela et une envie de faire peur?

Relativisons, alors.

Halloween est derrière. Mieux vaut, donc, prendre ses distances avec humour avec un café bien fumant ou, encore, parler, en langage codé.

La question de Barack à frites, dans lesquelles il faut ajouter du sel pouvait continuer par la fine fleur avec un soupçon de Sel.

L'enfoiré,

Citations:

- « J'aurais voulu être espion, mais il fallait avaler des microfilms et mon médecin me l'a interdit. », Woody Allen

- « Il est rare qu’un nuage prenne la forme d’un nuage. », Ylipe

- « Que serait un Dieu sans le nuage qui le protège et le recouvre. », Rainer Maria Rilke

Imprimer

Imprimer

Commentaires

"Vous êtes tous écoutés, par la police… de la pensée"

Un article qui va dans le même sens

http://www.agoravox.fr/actualites/medias/article/vous-etes-tous-ecoutes-par-la-143058

Écrit par : L'enfoiré | 03/11/2013

Le Premier ministre d'un des plus grands pays du monde ne peut pas être mis sur écoute

Le Premier ministre de l’Inde, Manmohan Singh, ne sent pas menacé par les écoutes de l’agence américaine du renseignement (NSA), et pour cause : le chef du gouvernement du deuxième pays le plus peuplé au monde (1,2 milliard d’habitants), n'a pas de téléphone portable et il n’utilise pas les e-mails non plus.

Singh est un économiste issu de l'Université d'Oxford, et il est à l’origine des réformes économiques axées sur le marché que l’Inde a adoptées alors qu’il était ministre des Finances en 1991. Mais il préfère utiliser les lignes fixes pour passer des appels, dans un pays où l’on compte plus de téléphones portables que de toilettes.

Dans le contexte des nouvelles révélations concernant l’étendue de l’espionnage de la NSA, dont on a appris ce weekend qu’elle a écouté les conversations que la chancelière allemande Angela Merkel passait sur son téléphone portable pendant une dizaine d’années, le choix de Singh apparait éminemment judicieux.

« Il dispose de la technologie, mais ils ne s’en sert pas personnellement », a expliqué un porte-parole de son cabinet au Financial Times. « Il n'a pas de téléphone mobile et il n’a d'adresse e-mail personnelle. Il utilise seulement les lignes terrestres. C’est plus sûr ».

Avec 1,2 milliard d'habitants, dont 65% ont moins de 35 ans, l'Inde est l'un des marchés les plus dynamiques au monde pour les téléphones mobiles. On y dénombre près de 900 millions de connexions actives en téléphonie mobile. En revanche, la pénétration d’internet est plus lente, et seulement 150 millions d'Indiens y ont accès, ce qui s’explique par les insuffisances de l’infrastructure haut débit.

Singh ne veut pas se connecter, qu’à cela ne tienne, son entourage le fait pour lui. Ses assistants tweetent en son nom sur son compte Twitter, qui recense plus de 800.000 suiveurs. Son personnel a également beaucoup de téléphones mobiles et de smartphones, bien que Singh lui-même n’ait jamais été vu en train d’utiliser un téléphone portable.

Cependant, même si dans ces circonstances exceptionnelles d’espionnage à grande échelle, l’abstention de Singh à embrasser la technologie l’a doté d’un avantage décisif en matière de sécurité de ses communications, celle-ci pourrait aussi avoir l’inconvénient de lui donner l’image d’un dirigeant coupé de son peuple qui lui, est friand du progrès technologique, conclut le Financial Times.

Source: http://www.express.be/joker/?action=view&cat=platdujour&item=le-premier-ministre-dun-des-plus-grands-pays-du-monde-ne-peut-pas-etre-mis-sur-ecoute&language=fr&utm_source=newsletter&utm_medium=email&utm_campaign=

Écrit par : L'enfoiré | 03/11/2013

salut l'enfoiré

Ce n'est pas des machines qu'il faut craidre, mais de ceux qui les utilisent, car il semble que pour comprendre la complexité du monde nous ayons besoin de leur calcul et possibilité.L'obsession des américain, par exemple pour traquer le mensonge, investissent le cerveau humain, mais nul doute que ce cerveau trouvera une adaptationpour y échapper comme certaines araignées males trouvent le moyen d'échapper au frugal repas qu'ils représentent aprés la copulation qui consomme beaucoup d'énergie chez la femelle..

cordialementà+

Écrit par : ddacoudre | 03/11/2013

Salut DD,

Absolument.

Moi, qui ai connu les machines de très près, je confirme.

Si les machines, les appareils modernes comme le GSM, la puce intégrée dans le bras n'avaient aucun intérêt, ils auraient tous disparu depuis longtemps.

Comme tu as pu le comprendre, je voulais aller plus loin. Descendre jusqu'à la personne et de son intérêt qui est souvent plus trouble.

L'indignation une consommation de notre temps

A voir http://www.arte.tv/guide/fr/049476-005/philosophie?autoplay=1

Bien à toi

@+

Écrit par : L'enfoiré | 03/11/2013

Plus terre à terre.....

'Souriez, vous êtes ciblés' : Tesco scannera le visage des clients dans les files d’attente

Tesco va désormais scanner le visage de ses clients dans les files d’attente de ses magasins afin de cibler de la manière possible ses publicités, rapporte The Independent.

Ce système, dénommé « OptimEyes », a été développé par Amscreen, une division de la compagnie « Amstrad » de l’entrepreneur Alan Sugar, dirigée par son fil Simon Sugar. 450 stations d’essence du Royaume-Uni vont être équipées d’écrans publicitaires, eux-mêmes pourvus d’un appareil photo qui utilisera une technologie de détection des visages pour calculer l’âge et le sexe des personnes qui font la queue, le lieu et l’heure ainsi que le suivi de leurs achats.

Cette technologie permettra au détaillant d’adapter ses publicités sur mesure, par exemple, en diffusant des annonces de magazines féminins lorsque des femmes se trouvent dans la file d’attente ou encore des spots de boissons énergisantes lorsqu’un groupe de jeunes est repéré.

Tesco et Amstrad, qui ont conclu un accord de cinq ans, estiment que le système « OptimEyes » qui diffusera des publicités d’une durée pouvant aller jusqu’à dix secondes sur une boucle de 100, pourrait atteindre jusqu'à 5 millions de personnes.

M. Sucre reconnaît que cela ressemble au scénario d’un film de science-fiction. « On dirait quelque chose comme Minority Report ». « Mais cela pourrait changer le visage du commerce de détail britannique ». Par ailleurs, Sucre souligne que les clients ne doivent pas être inquiets pour leur vie privée lorsque ce système en cours d’utilisation.

De leur côté, les militants d’organisation de défense de la vie privée, comme Big Brother Watch, estiment qu’il y a un « énorme problème de consentement » avec l’usage de cette technologie. « On filme et on scanne les visages des clients lorsqu’ils évoluent dans un commerce afin de les numériser sans leur consentement », a déclaré Nick Pickles de Big Brother Watch. Pour lui, les entreprises et magasins qui emploient ce système doivent en avertir leurs clients.

Pour M. Pickles, la seule façon pour que système soit utilisé de manière éthique est que les consommateurs acceptent d’avoir leur image stockée et leur comportement tracé plutôt que de n’avoir aucun choix en la matière.

Source: http://www.express.be/business/?action=view&cat=technology&item=souriez-vous-etes-cibles-tesco-scannera-le-visage-des-clients-dans-les-files&language=fr&utm_source=newsletter&utm_medium=email&utm_campaign=

Écrit par : L'enfoiré | 05/11/2013

Pourquoi l'Europe n'a rien fait dans l'affaire Snowden

"Quand Edward Snowden (un« traître » selon le gouvernement américain) a révélé les pratiques d'espionnage généralisées des Américains, les autres pays – pour la plupart Européens, les supposées « nations amies » - ont exprimé leur indignation. Mais ils n’ont rien fait, contrairement à la présidente brésilienne Dilma Rousseff, qui a annulé une visite qui avait été programmée aux Etats-Unis. Les Européens n'ont rien fait, parce qu'ils savent que c’est la manière dont il faut jouer le jeu.

Les règles de ce jeu sont celles de l’intérêt national, celles d’un « réalisme» qui justifie même l’espionnage de masse généralisé.

Lorsque la concurrence entre les Etats-nations s'exerce entre des pays équivalents, l’expression de «réalisme» se suffit à elle-même. Mais lorsque qu’elle s’exerce entre une nation forte et une nation plus faible, il faut alors parler d’ «impérialisme» de la part du pays dominant, et la seule façon de le contrer est le nationalisme, c'est-à-dire, pour la nation, de s’unir pour résister à la pression du pouvoir impérial et de ne pas se soumettre à la volonté du plus puissant.

Aujourd'hui, il n'y a qu'une seule superpuissance mondiale impériale: les Etats-Unis. Les autres sont seulement des puissances régionales. La France est impériale à l'égard de l'Afrique du Nord et du Moyen-Orient. Le Brésil et l'Argentine sont impériaux à l’égard du Paraguay et de la Bolivie.

L'impérialisme de quelques uns et le nécessaire nationalisme de tous ne signifie pas que les pays ne devraient pas coopérer ensemble et bâtir des institutions internationales fortes. La règle n'est pas seulement de se faire concurrence, elles est de se concurrencer et de travailler main dans la main. Mais la nécessaire solidarité entre les peuples ne doit pas être confondue avec la dépendance ou la soumission".

Source: http://www.express.be/joker/?action=view&cat=platdujour&item=pourquoi-leurope-na-rien-fait-dans-laffaire-snowden&language=fr&utm_source=newsletter&utm_medium=email&utm_campaign=

Écrit par : L'enfoiré | 07/11/2013

Je partage ton point de vue et en conclus tout logiquement que mieux vaut baiser que de se faire baiser. Ce n'est pas pour rien que la " puissance " soit passée du petit concombre qui devient grand à celle de la solidité du portefeuille qui n'est qu'un substrat. Il est vrai que la morale judéo-chrétienne a tout fait pour en arriver là.

Heureusement que plus personne ne croit aux vertus curatives du confessional... Tous les grands patrons iraient en enfer qui est en principe le lupanar de ceux qui pensent l'inverse.

Écrit par : alain sapanhine | 07/11/2013

Dix sur dix. Tu as compris le message. :-)

Écrit par : L'enfoiré | 07/11/2013

Zut alors, c'est à Déàcoudre que je m'adressais. Mille excuses à toi, Guy. Tout le monde sait que tu es un bien-pensant.

Écrit par : alain sapanhine | 07/11/2013

Merci pour ce billet. C'est vrai, on ne peut pas se passer d'un gendarme comme la NSA mais on peut aussi définir les contours de la coopération avec elle. C'est ça la souveraineté étatique et toute action qui viendrait à la violer constitue une infraction, ni plus ni moins. Il n'est même pas utile de relativiser à ce sujet car sinon la notion même de sécurité informatique deviendrait floue et sans contour réel.

Écrit par : sécurité informatique | 08/11/2013

C'est dans les gènes des Etats-Unis d'être le gendarme du monde.

Dans cet article ( http://vanrinsg.hautetfort.com/archive/2012/03/16/le-reve-americain-vit-encore.html ) , et la partie "My America", il est dit, découvert avec une certaine surprise par l'immigré magyar "l'Amérique est un prétexte pour empêcher les autres de réfléchir à leurs problèmes. L'Amérique se devait d'exercer son leadership pour que cela n'éclate pas, mais les conséquences de ses actes restent les problèmes des autres. Il est fier d'être américain car c'est l'Amérique qui l'a accepté comme émigré et il doit, donc, s'engager à fond pour défendre la cause. Où est l'égoïste?"."

Alors tout a été mis en place pour cela.

Avoir le FBI, la CIA, la NSA, tous des Etats dans l'Etat.

Il faut lire "La puce et les géants" d'Eric Laurent ( http://www.eric-laurent.com/pages/LA_PUCE_ET_LES_GEANTS-231470.html )

"De la révolution informatique à la guerre du renseignement". Il ne date pas d'hier, c'était en 1983.

Je vais peut-être le relire pour constater que la réalité dépasse les fictions et la futurologie.

Écrit par : L'enfoiré | 08/11/2013

'Chaque numéro de téléphone aura bientôt son score de fiabilité et de réputation'

TeleSign, une société américaine qui travaille avec les grands sites tels que Google, Twitter et Facebook, en leur permettant d’assurer l’authentification de leurs utilisateurs grâce à leur numéro de téléphone, va bientôt proposer un nouveau service: le Score PhoneID. N'importe quel numéro de téléphone dans le monde pourra se voir attribuer un score qui donnera une indication de la fiabilité et de la réputation de son détenteur. Les entreprises n’auront qu’à envoyer un numéro de téléphone à Telesign pour recevoir une note de scoring de l’usager, ce qui donnera une évaluation du risque potentiel qu’il peut poser pour l’entreprise, et une recommandation concernant la conduite à tenir avec cet usager. De cette manière, les clients de Telesign pourront éviter les fraudeurs et les faux comptes clients, et augmenter la sécurité de leurs transactions.

9 des 10 plus grands sites américains, dont Facebook et Google, utilisent déjà le service de double authentification proposé par Telesign. Lorsqu’un utilisateur veut changer son mot de passe sur Google, par exemple, il reçoit un message texte avec un code qu’il doit retourner à Google. Il s’agit de « l'authentification à deux facteurs ».

Telesign affirme que pour le Score PhoneId, elle n’utilisera pas les données de ses clients, mais les métadonnées autour des numéros de téléphone. Par exemple, lorsqu’un numéro apparait sur un groupe de comptes ouverts soudainement, c’est un mauvais signe. Les clients de Telesign peuvent également lui adresser les numéros de téléphone associés à des escroqueries qu'ils ont subies, pour alimenter la base de données.

Telesign considère qu’à l’avenir, les numéros de téléphone remplaceront d'autres formes d'identification, parce qu’ils peuvent être vérifiés instantanément, et que l’on connait de façon certaine les détails du détenteur, de quelle sorte de téléphone il s’agit (fixe, mobile ou VoIP), depuis combien de temps ce numéro a été attribué à son détenteur actuel, où le détenteur a obtenu ce numéro, et quel est le fournisseur du téléphone, ou de l’app qui l’a attribué.

Source: http://www.express.be/articles/?action=view&cat=technology&item=chaque-numero-de-telphone-aura-bientot-son-score-de-fiabilit-et-de-rputation&language=fr&utm_source=newsletter&utm_medium=email&utm_campaign=

Écrit par : L'enfoiré | 18/11/2013

Les opérateurs mobiles envoient leurs clients dans les nuages

Mobistar lance son service «Cloud Mobile». Les concurrents ne devraient pas tarder.

Principaux avantages du « cloud » mobile : synchronisation, mise à jour et sauvegarde automatiques des données à partir de son smartphone. La plupart des opérateurs mobiles devraient offrir cette solution à leurs clients d’ici la fin de l’année.

Les désavantages, on a déjà oublié...

Il y a les trous d'air, en premier...

Il suffit de demander à un pilote...

Écrit par : L'enfoiré | 22/11/2013

Dans le S&V de décembre

"L'heure du cryptage quantique a sonné"

La méthode d'avant:

-Interception des données

-Craquage des algorithmes de cryptage

-Piratage de ls source

Cryptage quantique du futur:

-Clé totalement aléatoire. Accessible qu'au moment de la mesure

-Sensibilité absolue. La fragilité de l'intrication fait que le message se détruit une fois le piratage identifié

-Intracabilité du message qui se dégrade après communication

Écrit par : L'enfoiré | 26/11/2013

Bonjour,

Merci pour cet article. Après l'affaire Snowden, la sécurité informatique révèle tous ses enjeux et a remis en question la sécurité du Cloud Computing. Mais quelle(s) que soient la(es) solution(s) de sécurité prise(s), la réalité est que l'on est mieux protégé mais l'on ne l'est jamais à 100%. Les pirates, les virus évoluent et sont toujours innovants. Le meilleur comportement à adopter est donc la réactivité et la proactivité.

Écrit par : sécurité informatique | 27/11/2013

Bonjour,

Alors, là, tout à fait d'accord.

Cela va dans le domaine du numérique que j'ai partagé depuis tant d'années, au niveau physiologique.

Les mots utilisés sont les mêmes: virus.

Les pirates tout comme ces petits êtres, ont toujours une longueur d'avance.

La meilleure protection pour le Sida, c'est toujours la capote.

Si vous aimez les thrillers, le Grand Maître virtuel ( http://vanrinsk.hautetfort.com/ ) devrait vous amuser.

Écrit par : L'enfoiré | 27/11/2013

Belgacom poursuit la traque aux logiciels espions

L’espionnage informatique détecté durant l’été a laissé des traces sur plusieurs équipements de Bics, la filiale internationale de Belgacom. Mais l’opérateur dément fermement avoir perdu le contrôle de la situation.

http://jn.lesoir.be/#/article/100507

Rassurer les clients par dessus tout...

Écrit par : L'enfoiré | 04/12/2013

Un article du Vif présentait un interview de Percy Kemp (auteur de Le Prince) avec le titre "La technologie aveugle le renseignement".

Professionnel du renseignement et écrivain de romans d'espionnage, il parle de la faillite du renseignement moderne.

Toujours à la recherche du risque zéro, on est arrivé à la dérive dévoilée par Snowden. Naïveté face à au cybercrime et au cyverguerre.

L'enrôlement des Etats-nations s'est créé par la mondialisation, par l'externalisation par les sociétés.

Il vaut mieux les bonnes questions et les solutions s'imposent d'elles-mêmes.

Le film "L'espion qui m'aimait" serait donc plus qu'un film?

Écrit par : L'enfoiré | 06/02/2014

La personne qui vous regarde en ce moment même sait tout de vous… La fin de la vie privée?

FacialNetwork.com, une société de technologie américaine, vient de présenter une application pour les lunettes interactives de Google, les « Google Glass », Nametag. Nametag est un logiciel de reconnaissance faciale qui permet de scanner le visage et de le rapprocher d’une base de données de millions de personnes en temps réel pour faire remonter immédiatement toutes les informations disponibles à propos de cette personne sur les lunettes. Ces informations pourraient inclure son nom, des photos existantes, et ses profils de médias sociaux, par exemple (voir vidéo ci-dessous).

La base de données de FacialNetwork.com compte déjà aujourd'hui 2 millions de profils. Pour s’en désinscrire, les gens doivent préalablement s’inscrire sur le service de NameTag.

Selon les concepteurs de NameTag, l’application ne pose aucun problème concernant la vie privée: «Il ne s’agit pas de s’immiscer dans la vie privée de quelqu’un ; il s’agit de connecter des gens qui veulent être connectés. Nous allons même permettre aux utilisateurs d’avoir un profil qui pourrait être le profil des heures de bureau, et un autre qui sera seulement vu en situation de loisirs », expliquent-ils dans The Independent.

Ils développent actuellement une technologie qui permettra à leur application de récupérer les données des sites de rencontre tels que Ok Cupid et Match, par exemple. Leur application permet également aux utilisateurs d’avoir accès aux bases de photos du fichier des personnes ayant commis des agressions sexuelles aux Etats-Unis, qui comprend les profils de 450.000 personnes.

«C'est beaucoup plus facile de rencontrer des gens intéressants lorsqu’il est possible de jeter un coup d’œil sur leur profil Facebook, leur page LinkedIn ou même voir leur profil sur les sites de rencontre, rien qu’en les regardant. Souvent, nous pouvions parler à des gens à l’aveugle, ou même ne pas leur parler du tout. Google Glass peut changer tout cela »,

La bonne nouvelle, c’est que Google Glass a proscrit les logiciels de reconnaissance faciale. En tout cas pour le moment…

Cependant, Atheer, une autre startup de Mountain View, a conçu un concept similaire. Il s'agit d'une paire de lunettes 3D grâce à laquelle l’utilisateur est immergé dans un ordinateur qui fournit immédiatement des informations en fonction de ce que l’utilisateur regarde. Par exemple, les lunettes peuvent afficher les besoins nutritionnels de l’utilisateur lorsqu’il ouvre un placard de sa cuisine.

Elles peuvent permettre de retrouver un enfant qui a été perdu par ses parents, mais aussi de détecter un suspect dans une foule. Elles auraient pu par exemple empêcher l'attaque qui s’est déroulée pendant le marathon de Boston en 2012, affirment ses concepteurs. La police disposait de photos des suspects, mais il a fallu attendre plusieurs jours avant qu'ils ne soient identifiés.

Selon Allen Yang, le fondateur de Atheer, les lunettes peuvent reconnaître les gens sur la base de photographies même lorsque celles-ci sont endommagées ou obscures à 60%. Ces lunettes devraient être disponibles sur le marché dès le mois prochain et elles coûteront 350 à 850 dollars selon le modèle. Le programme de reconnaissance faciale, quant à lui, ne sera prêt que dans les 2 à 3 prochaines années, et selon Yang, qui est aussi chercheur de l’Université de California de Berkeley, il devrait permettre aux policiers en patrouille dans les rues d’être alertés avant même qu’un délit ne soit commis.

Les autorités américaines utilisent déjà les logiciels de reconnaissance faciale. Des drones sont équipés de caméras qui retournent des images incroyablement lumineuses, même lorsqu’ils volent à 3 km d'altitude. Ces drones sont utilisés pour surveiller les foules, et détecter les éventuelles activités suspectes. Ainsi, la technologie a été utilisée pour surveiller des réunions politiques, telles que celles que les candidats à la présidentielle John McCain et sa colistière Sarah Palin ont données en 2008 dans l’Ohio.

En Juin 2011, lorsque des délinquants avaient saccagé la ville canadienne de Vancouver après la défaite de l'équipe de hockey des Canucks contre les Boston Bruins en finale de la Stanley Coupe, la police a mis en oeuvre une technologie similaire pour identifier les suspects. Le lien ci-dessous aboutit à une image de la foule qui avait suivi le jeu directement sur des écrans géants dans la ville. Il s’agit en fait d’un patchwork de 216 photos prises sur une période d’un quart d’heure, et rassemblées ensemble. La résolution finale est de 69.394 x 30.420 pixels, ou 2.110 megapixels. L’ensemble renvoie une image globale dans laquelle chaque spectateur semble n’être qu’un point de couleur. Mais qui est tellement détaillée qu’il est en fait possible d’identifier toutes les personnes

Source: http://www.express.be/business/?action=view&cat=technology&item=la-personne-qui-vous-regarde-en-ce-moment-meme-sait-tout-de-vous-la-fin-de-la-vie-privee&language=fr&utm_source=newsletter&utm_medium=email&utm_campaign=

Écrit par : L'enfoiré | 07/02/2014

L'américain Big Brother fait des émules en France: en 2015, le gouvernement aura accès à toutes les données des internautes

Le gouvernement français applique depuis le 1er janvier 2015 un décret promulguant une loi de surveillance des internautes, la loi de programmation militaire (LPM), adoptée en décembre 2013, écrit Le Point. Le fonctionnement de cette mesure controversée qui permet aux autorités d’avoir accès aux données des utilisateurs et des opérateurs privés lors de leurs communications téléphoniques, de leur navigation sur Internet ou encore lors de l’envoi de SMS, a été révélé par les autorités la veille de Noël. Un « Groupement Interministériel de Contrôle » qui dépend du Premier ministre français, Manuel Valls, a un accès administratif et est chargé de l’interception, de la collecte et de l’obtention des données numériques de toute la population auprès des opérateurs.

Sous prétexte de l’éventualité de menaces terroristes, le gouvernement français adopte une mesure vague qui lui permet de contrôler les données de connexion de tous les habitants. Les ministres de l’Intérieur, de la Défense et des Finances et des Comptes publics pourront demander ces données et auront ainsi accès à plusieurs pans de l’Internet français.

Plusieurs voix se sont élevées pour critiquer le non-respect de la vie privée et des données personnelles. Face à cette opposition, les autorités françaises mettent en avant le rôle de la CNCIS, la Commission nationale de contrôle des interceptions de sécurité, un organisme de surveillance dont les fonctions ne sont pas réellement définies, explique Le Point. La CNCIS peut accéder de façon permanente aux traitements automatisés et l’autorité ayant donné son accord pour une requête de données ou de documents doit livrer à la commission la totalité des informations demandées par celle-ci.

Cependant, même si cet organisme est autorisé à superviser les documents et les informations collectées, il ne possède ni de réel pouvoir de sanction ni la faculté d’avertir le pouvoir judiciaire en cas d’abus dans un dossier protégé par le Secret-Défense, précise Le Point. En outre, le gouvernement français procèdera à l’élimination des données récoltées tout comme des informations au sujet de ceux qui ont permis ce contrôle après trois ans. La CNCIS et la justice n’ont aucun pouvoir de contrôle démocratique de cette entité interministérielle, écrivent plusieurs médias.

Enfin, le coût de cette mesure dont les frais seront remboursés aux opérateurs par l’Etat n’est pas précisé et sera évalué en fonction des ministères, conclut Le Point.

Source: http://www.express.be/sectors/?action=view&cat=ict&item=big-brother-en-france-en-2015-le-gouvernement-aura-acces-a-toutes-les-donnees-des-internautes&language=fr&utm_source=newsletter&utm_medium=email&utm_campaign=

Écrit par : L'enfoiré | 02/01/2015