Soyons concret avec le discret (25/05/2014)

Fin mars, le forum Sarkostique envoyait un mail à ses membres. "Notre forum a fait l'objet d'une attaque de grosse envergure qui cible les sites au langage de programmation PHP". Nous sommes en fin de période électorale. Peu de réflexions à ce danger de la modernité qui se retrouve à plusieurs niveaux.

Fin mars, le forum Sarkostique envoyait un mail à ses membres. "Notre forum a fait l'objet d'une attaque de grosse envergure qui cible les sites au langage de programmation PHP". Nous sommes en fin de période électorale. Peu de réflexions à ce danger de la modernité qui se retrouve à plusieurs niveaux.

Les déboires de Sarkostique

Le site disait : "Le forum utilise un code Open Source était plutôt un avantage habituellement, car nous recevons les mises à jour et les parades rapidement. Cette fois, quelqu'un a utilisé une faille d'abord pour introduire des codes publicitaires, une autre personne a lancé une attaque de grande envergure. Une affreuse page rouge nous qualifiant de malveillant".

Ce n'est que mi-avril que le site était à nouveau disponible. Le cybermonde, le monde virtuel est sans distances géographiques, sans frontières.

Mais comme toujours, ayant été proche de ce genre de problème, je suis sûr que cela a généré des sueurs froides. Je les ai contactés pour les soutenir dans leur besogne de redressement.

...

"La guerre sur le net".

(le documentaire que ARTE présentait le 15 avril)

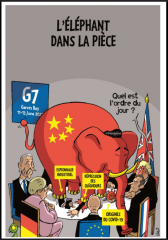

Les Etats ont enfin compris tout le potentiel militaire et stratégique du cyberespace. La cybercourse aux armements a bel et bien commencé.

En préambule au documentaire, on pouvait lire :

"Plongée dans arcanes de cette guerre invisible demande une préparation et pas une réaction après coups. Aujourd’hui, un individu muni d’un ordinateur portable peut causer plus de dégâts qu’une bombe ou une autre arme conventionnelle : c’est l’inquiétant constat que dresse Ian West, directeur du centre technique de la capacité de réaction aux incidents informatiques de l’Otan. Si de telles manœuvres restent méconnues du grand public, les États ont compris tout le potentiel militaire et stratégique du cyberespace, et la cybercourse aux armements a bel et bien commencé. Plusieurs pays ont déjà été victimes de cyberattaques, à des degrés d’intensité et de dommages plus ou moins importants.

Ce documentaire nous plonge dans les arcanes de cette guerre invisible, nous emmenant aux États-Unis, à la plus grande conférence de hackers au monde, où le chef de la NSA Keith Alexander a fait sensation ; en Israël aussi, chez des cyber-armuriers, ou même en Chine, à la rencontre des "hackers rouges", nationalistes qui déploient leur expertise contre les puissances occidentales. Si le combat est virtuel, quel risque courent les citoyens ? Les pires scénarios catastrophe en la matière relèvent-ils de la science-fiction ou ont-ils une chance de devenir réalité ? Certains hackers de génie sont capables de mener à bien ou déjouer des attaques avec une facilité inquiétante… Pour les grandes puissances, il s’agit de les avoir dans son camp. Ce documentaire fouillé dresse un état des lieux de la sécurité des réseaux informatiques, à l’échelle des États, et des solutions envisagées, dans une optique aussi bien offensive que défensive. Mais avec la militarisation croissante.

...

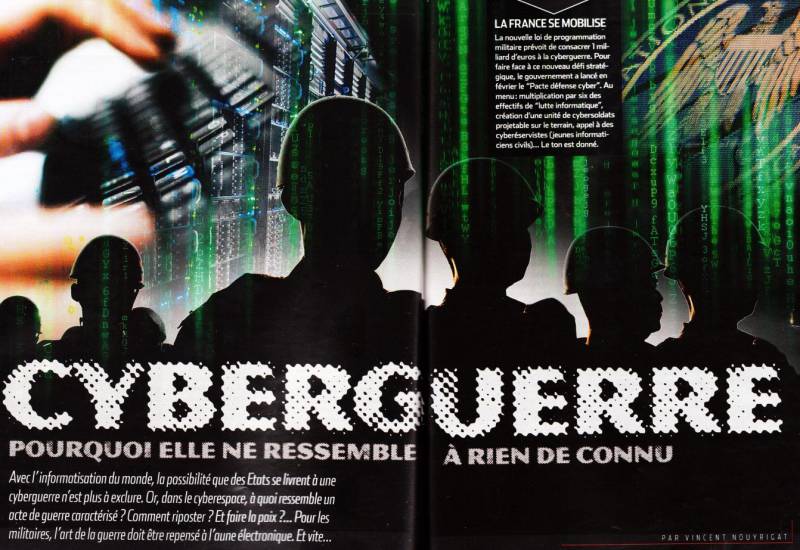

Le Science & Vie d'avril

Ce journal scientifique relançait la même idée avec le titre "Cyberguerre: Et si elle avait déjà commencé...".

En résumé: "La cyberguerre ne fait pas de morts si ce n'est par des dégâts collatéraux et des effets retours. Dans le théâtre des opérations, on ne connait ni les acteurs, ni la stratégie, ni les buts, si ce n'est par l'intermédiaire de sabotages ou d'espionnages. S'il y a guerre, les règles n'en sont pas définies. Inventer une riposte proportionnelle à l'attaque ne peut s'imaginer qu'après en avoir évalué l'ampleur sur une échelle de Richter de risques et la détermination de qui est l'ennemi, qui proviendrait d'un étudiant ou d'une armée.

Les attaques de forum deviennent monnaie courante et leurs noms exotiques tels que Stuxnet, Flame, DuQu, Shanoon ne sont pas près de rassurer...

...

L'actualité récente

Pendant, le weekend du 10 mai, le logiciel Snake attaquait les affaires étrangères belges et bloquait toutes les opérations de délivrance de passeport.

Pendant, le weekend du 10 mai, le logiciel Snake attaquait les affaires étrangères belges et bloquait toutes les opérations de délivrance de passeport.

La Russie était suspectée.

Dix millions d'euros, toujours en suspens, ont été débloqués en Belgique pour le renforcement de la sécurité.

Une bagatelle. En plus, ces dix millions ont été saupoudré dans plusieurs services policiers et pas uniquement dans celui qui est appelé à contrer la cyberguerre.

Quand on se targue d'avoir le siège de la capitale de l'Europe dans ce pays que l'on joue aux rétorsions sans biscuits. Une nouvelle histoire belge...

Une autre fois, c'était eBay qui avait été hacké.

Avaaz.org, de même. Un mail m'est parvenu, il y a trois jours, qui disait "Les pressions sur quelques membres de l'équipe d'Avaaz atteignent des sommets : ils ont reçu des menaces de mort, leurs ordinateurs et leurs emails ont été piratés, ils ont été menacés à la télévision et à la radio et la voiture de l'un d'entre eux a même été trafiquée ! Alors qu'il remettait notre appel à stopper une des plus grandes exécutions de masse en Egypte, Wissam a été détenu à l'aéroport du Caire, emmené dans une pièce sans fenêtres et interrogé pendant plusieurs heures, avec des questions terriblement inquiétantes et bien renseignées sur sa vie privée, ses voyages et son travail au sein d'Avaaz ! Les menaces se feront de plus en plus virulentes à mesure que nous gagnerons en visibilité et en efficacité dans notre lutte contre certaines des personnalités les mieux établies et les plus puissantes de la planète. C’est pourquoi Avaaz a besoin non pas de doubler, mais de tripler ses systèmes de sécurité. Cela implique une équipe de juristes prête à la moindre urgence, des spécialistes des médias pour sonner l'alarme en cas de menaces, un meilleur cryptage de nos données et des ressources pour mettre en lieu sûr les membres de notre équipe lorsque la pression devient insupportable.".

Les ONG, les secteurs privés et publiques sont dans la ligne de mire.

Avec son humour traditionnel, Thomas avait parlé d'un nouveau parfum de guerre froide. Beaucoup d'idées concrètes lui revenait en mémoire. Nathalie, la place Rouge. Ce qu'il préconisait pour contrer ce parfum de "wargame" était évidemment lié à la campagne électorale en pleine effervescence.

Pendant la plus grande partie de la guerre froide, Le Web n'existait pas chez les gens de la rue. Internet était à disposition de gens très avisés. Cette fois, il faudrait mettre de l'eau fraude et même glacée, pour éteindre la cyberguerre qui ne fait, depuis, que continuer son petit jeu de sape.

Un site important se doit d'avoir un antivirus et un firewall pour se sécuriser.

Le plus grand problème quand un virus s'insinue, il faut un certain temps pour donner un nom de "piratage" à l'événement.

Comprendre ce qui se passe est le problème le plus ardu avant d'aller plus loin.

Une faille a-t-elle permis à un hacker de craquer les pares-feux d'un site dit protégé ?

La seule constatation évidente, c'est que le système ne marche plus comme il le faisait d'habitude.

La première question est "Est-ce une erreur personnelle intérieure ou extérieure ? Un logiciel installé est-il le fautif ?"

Déterminer l'ampleur des dégâts. Est-ce un virus qu'il faut éradiquer, mais avec quoi? Car, il y a les bugs du système, lui-même, pour couronner le tout.

Dans la presse, on parlait récemment de OpenSSL et de Heartbleed.

Heartbleed, un bug système. Une faille sérieuse dans la bibliothèque logicielle de cryptographie OpenSSL. Cette faiblesse permet de dérober des informations protégées. Le SSL/TLS fournit une sécurité et une confidentialité des communications sur Internet pour des applications comme le web, le mail, la messagerie instantanée et le VPN.

Pourquoi ne l'a-t-on pas encore décelé plus tôt ? Question réflexes superfétatoires.

Pourquoi ?

Parce qu'aucun logiciel d'antivirus n'aurait pu atteindre cette faille du système qui se trouve plus haut dans la hiérarchie, mais qui reste modifiable par un pirate zélé.

Étrange ? Pas vraiment... le code utilisé donnerait la nausée pour moins que ça.

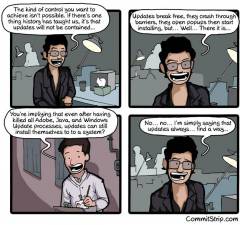

Pas de panique, une mise à jour, une mise à niveau, comme on dit, permettra d'éradiquer la faille le plus rapidement, mais après coup.

Pas de panique, une mise à jour, une mise à niveau, comme on dit, permettra d'éradiquer la faille le plus rapidement, mais après coup.

Les hackers garderont toujours une longueur d'avance par la surprise.

Proactivité pour eux et rétroactivité pour les utilisateurs.

Ce qu'il faut être conscient, c'est qu'il y a plusieurs couches susceptibles d'être vérolées.

Les "Operating Systems" sont, en général, mis à jour contre les failles du code.

Récemment, Microsoft avait averti qu'ils cessaient de fournir des mises à jour de sécurité de Windows XP.

Non, mais, on se fout de qui ? Les raisons de marketing peuvent-elles effacer le passé et forcer les utilisateurs à changer de versions ?

La question se posait alors de savoir s'il fallait abandonner cette version de Microsoft. Les commentaires revenaient comme en 40 avec l'idée de passer aux logiciels libres d'Ubuntu et d'oublier Windows et Microsoft. Il est vrai que les hackers ont toujours plus d'intérêts à toucher et empoisonner la vie des OS les plus utilisés. Celui de Microsoft avec ses logiciels propriétaires, est parmi eux.

Android, Apple apportent d'autres solutions et entreront comme cible, une autre fois.

Cela me rappelle ma fiction, écrite, il y a six ans, qui avait pour titre "Le Grand Maître virtuel". Mais, c'était une fiction et comme chacun sait et les réalités dépassent souvent les fictions.

Tout est en place pour casser un réseau. Instructions et manque de personnalisation des casseurs.

Tout est en place pour casser un réseau. Instructions et manque de personnalisation des casseurs.

Il leur suffit d'en connaitre les clés de réseaux.

Celles-ci, une fois connues, tout devient possible. Les instructions existent pour lire et écrire sur les pages d'un ordinateur ciblé et à distance.

La maxime "Pour vivre heureux, vivons caché", n'a jamais été aussi vraie. Ne pas utiliser les télécommunications est la solution drastique, mais c'est remonter au 20ème siècle avec l'ordinateur en "stand alone". Celui d'aujourd'hui, ne se conçoit même plus sans communications.

L'ordinateur, le serveur, est devenu une valeur sur laquelle le particulier compte et cela le fragilise à tel point que sans son outil de travail, il se retrouve au chômage technique.

Hacké, l'utilisateur a l'impression d'être violé avec le stress qui l'accompagne puisqu'il ignore jusqu'aux limites du viol et si, le virus, une fois éradiqué, n'a pas laissé de traces.

Le succès de Stuxnet a prouvé que cela marche à tous les niveaux de sécurité et que tout peut être vérolé jusqu'aux centres vitaux de la politique et de l'approvisionnement en biens comme l'eau et l'énergie.

Créer un "bouclier digital" inviolable est le but.

Créer un "bouclier digital" inviolable est le but.

Dans le documentaire de la vidéo, Israël se vantait de l'avoir construit et d'être le mieux armé pour résister.

Pour tester les systèmes en place et en plus à la vitesse de la lumière, la meilleure défense est l'attaque.

S'infiltrer dans les réseaux des ennemis potentiels avant qu'ils prennent eux-mêmes l'avantage.

L'Affaire Snowden, révélée par le Washington Post et le Gardian, ont eu au moins un point positif qui méritait d'avoir le Prix Pulitzer : réveiller les consciences des risques encourus par les moyens modernes de télécommunications au travers des nuages. Mais la sécurité coûte de plus en plus cher.

Dégager des moyens n'est pas à la portée de tous.

Personne n'en a dit un mot dans la campagne européenne.

S'il y a un niveau de surveillance et de protection, le plus adéquat, ce serait celui de l'Europe et pas nécessairement de celui de chaque membre qui ne pourrait pas résister à de telles attaques mondialisées. Cela donnerait des ailes aux secrets de ces Etats membres et à la vie privée de ses concitoyens.

Dans les années 80, Ronald Reagan avait voulu lancer sa Guerre des Etoiles, alors qu'il ne fallait pas aller aussi loin. Aller dans les nuages, suffisait sur le net et les étoiles, pour certains, sont bien sur Terre.

L'avion MH370 de la Malaysia Airlines qui a disparu, était-ce un coup de cyberattaque ?

L'avion MH370 de la Malaysia Airlines qui a disparu, était-ce un coup de cyberattaque ?

Rien ne permet de le dire et pourtant... qui sait ?

Le dernier message du MH370 était "Tout va bien. Bonne nuit".

Ce n'était pas la première fois qu'un Boeing disparaissait. Le vol 844AA n'avait déjà pas laissé d'adresse.

Les ingénieurs de haut vol qui étaient à bord du MH370, auraient pu avoir intéressé d'une manière ou d'une autre sur une autre "planète de l'espionnage" en toute discrétion.

Supposition tout à fait gratuite et peut-être sans fondement, mais...

A ce sujet, un article d'Olivier Cabanel titrait "Vol au-dessus d'un mystère".

J'aurais, plus justement, titré "Vol au-dessus d'un nid de coucous". Pas la peine de chercher une quelconque théorie du complot.

J'aurais, plus justement, titré "Vol au-dessus d'un nid de coucous". Pas la peine de chercher une quelconque théorie du complot.

Il suffirait de rectifier le tir dans l'avenir avec et après cette nouvelle expérience.

Lundi dernier, France3 présentait un magazine "Tout peut changer" avec le sous-titre "Comment échapper aux nouvelles arnaques ?".

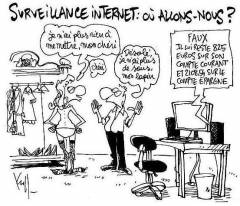

En France, huit français sur dix sont connectés à Internet, 26 millions sont sur Facebook et la quasi-totalité ont un portable. Les thèmes abordés : la méfiance vis-à-vis des amis, le piratage de la carte bancaire, les espions parfois, très proches. Alors vie privée, jusqu'où ?

...

Conseils prodigués pour se protéger en ligne

- Utilisez un navigateur qui respecte la vie privée de l’utilisateur. Oubliez Google et utilisez un moteur de recherche alternatif.

- Utilisez un service de chiffrement du courrier électronique.

- Chiffrez votre navigation.

- Changez vos mots de passe régulièrement et sécurisez vos différents comptes.

- Bloquez la publicité et évitez de vous faire tracer.

- Chiffrez vos dossiers.

Bien sûr, ce sont des conseils de précautions pour internautes, mais qui pourraient être extrapoler dans la vie, plus concrète.

Bien sûr, ce sont des conseils de précautions pour internautes, mais qui pourraient être extrapoler dans la vie, plus concrète.

Internet a mis fin à la vie privée.

Mark Zuckerberg, patron de Facebook, a d'ailleurs dit qu'il faudrait supprimer le concept de vie privée pour augmenter la transparence. Il aime les informations. Elle lui rapporte et il est prêt à envoyer des ballons stratosphériques pour atteindre les zones inaccessibles à Internet.

Les biens financiers, les informations stratégiques des consommateurs et des citoyens lambda sont tout aussi bien dans le collimateur des pirates que dans celui des Etats qui doivent concrétiser ce qui est discret.

Quand il y a des règles et des lois bien connues, le discret peut devenir, à son tour, "piratage" et là, il faut le démasquer. C'était le message de "L'information des nuages", même s'il a pu être mal compris de prime abord dans ses conclusions.

L'argent, le nerf de la guerre, est devenu de plus en plus virtuel tout en se concrétisant au moment de payer la note en fin de mois. On dé-titrise, pour les mêmes raisons.

"Et si l'on supprimait l'argent liquide", un article à double-tranchant à la suite duquel j'ai joué l'avocat du diable. On sentait la fraude, à plein nez, dans les commentaires. Si les petits poissons aiment garder l'argent liquide, les gros sont encore plus friands de cette liquidité implicite.

Le net n'a pas été créé pour sécuriser mais pour partager des informations qui, sans s'en rendre compte, conservent une valeur et un prix non négligeables.

Les machines font tout pour nous, même nous espionner.

Désolé de vous le répéter, la guerre asymétrique du net a commencé.

Asymétrique parce que cette guerre peut provenir de partout et de n'importe quel niveau. Sans verrous, il n'y a rien de plus transparent qu'un réseau électrique ou électronique.

Les données sont là, l'intelligence sécuritaire est encore à inventer ou à s'affirmer.

Dès lors, il faudra apprendre le Kung-Fu informatique et le judo des interconnexions.

Celui qui en douterait encore, qui ne se met pas à l'abris des cyberattaques verra que son innocence sera prise en considération sur la grande Toile. Les mailles se rétrécissent pour attraper le maximum de poissons de toutes les couleurs.

Soyons "Smart" comme disait Frédéric Martel dans son dernier livre, c'est à dire dans la traduction littérale "Intelligent" du mot "smart".

Les Voies du Saigneur virtuel sont impénétrables.

...

La résistance s'organise.

Il existe un petit village en Belarix dans lequel, on ne connait pas Internet.

Il existe un petit village en Belarix dans lequel, on ne connait pas Internet.

Aucune connexion ni réelle ni virtuelle avec l'extérieur ou alors à des moments stratégiques.

Le virtuel, ils ne connaissent pas autrement que dans leurs rêves.

Ils se veulent concrets, à l'abri des regards du monde. La sécurité absolue est leur règle absolue.

Parfois, un petit coup de potion magique aphrodisiaque, préparé par le druide, est distribué à la communauté du village, si jamais ils sentent la déprime.

Le maire, Informix, organise des jeux, quand il sent l'oisiveté naître. "Panem et circenses", comme leur ont dit leurs voisins, les visiteurs du soir.

De ce fait, ils ne font la guerre que quand on les attaque.

Tout les trimestres, Informix rassemble ses administrés et fait un discours qui fait état de ce qui se passe derrière les frontières du village. Il sait que les villageois s'en foutent, puisqu'ils y nagent exclusivement et naturellement dans la sauce concrète de la fameuse potion magique euphorisante, mais il sait que cela lui donne de l'importance.

Ce jour-là, Informix prit la parole.

- J'ai appris qu'il y a des gens de Russix qui communiquent dans les nuages. Ils parlent avec les étrangers mais ils doivent s'assurer contre des "biscuits croquants" qu'ils appellent "cookix". Je n'ai pas tout compris. Ils parlaient dans un jargon étranger dont je ne connais que des rudiments".

- Dans les nuages ? Et quand il pleut, ces informations leur tombent dessus ? demande Préfix en faisant rire les copains.

- Je suppose qu'ils appellent cela "grelix".

- Mais non, t'as rien compris. Ils te donnent des pubix pour en recevoir des informations en échange, ajoute Suffix.

- LOL. Tu n'as pas compris, non plus, il y a des informations intéressantes, dit le jeune, Netix.

- Rien à cirer de ce qui se passe derrière les frontières du village. Si vous continuez à nous dire des sornettes pareilles, je ne vote plus pour vous, lance Sornix d'un ton rageur.

- Et toi, Netix, va rejoindre ton frère Numerix, lui au moins, il étudie bien à l'école, il ne fume pas du hachix comme toi, dit Carolix.

- Mais, vous ne comprenez rien. Si vous voulez que nos récoltes aillent mieux, il faudra les vendre, et cela obligera à ouvrir les frontières au mondialix, dit Economix dans une déduction habile.

- Oui, t'as raison, mes poules produisent trop d’œufs. J'ai le foie malade et je ne parviens plus à les consommer ni à les vendre, ajoute Grossix avec une bouche encore pleine.

- T'as qu'à en faire des œufs durs pour quand les Russix attaquent, dit Obeliix.

- Je vous laisse. J'ai du travail. Ma femme, Sifflix, m'a chargé de tellement de choses à faire que je ne sais plus où donner de la tête. Alors, le mondialix, très peu pour moi... Je vais traire ma vache et chercher des biscuits mous, au village, s'insurge Asterix dans une indifférence totale.

C'est alors, qu'on entend la jeune Gallix qui se met à chanter.

Après cette réunion, tous se séparèrent jusqu'au trimestre suivant.

Informix avait repéré d'où provenaient les meilleures idées.

Charlemagne n'a pas inventé l'école mais il a contribué au développement de l'école supérieure d'administration. Ce n'était pas un saint et il ne connaissait que la guerre concrète.

...

Réflexions du Miroir

Le préfixe "cyber" est tiré du mot grec Kubernêtikê signifiant « gouvernail ». Utilisé dans le mot "cyberpunk", il a été popularisé par William Gibson et de nombreux autres auteurs de science-fiction. Nous y sommes en plein et les gagnants peuvent facilement devenir des perdants.

La moralité pourrait être que chacun a le malheur qu'il mérite puisqu'il devrait être éduqué pour le comprendre.

L'enfoiré,

...

Citations:

- « Le moyen d'être sauf, c'est de ne pas se croire en sécurité. », Thomas Fuller

- « La tâche à laquelle nous devons nous atteler, ce n’est pas de parvenir à la sécurité, c’est d’arriver à tolérer l’insécurité. », Erich Fromm

- « Il est moins pénible d'attacher sa ceinture de sécurité que de circuler en fauteuil roulant. », Anonyme

18 juillet 2014: Malaysian Airlines a nouveau dans le questionnement avec le crash de son autre avion. Une nouvelle enquête...

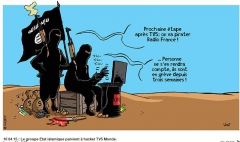

9 avril 2015: TV5Monde piraté par Daesh. Internet, la voie royale vers le djihad. En plus, les djihadistes recrutent via Facebook et Twitter.

9 avril 2015: TV5Monde piraté par Daesh. Internet, la voie royale vers le djihad. En plus, les djihadistes recrutent via Facebook et Twitter.

13 avril 2015: Le Soir a subit une cyber-attaque

13 avril 2015: Le Soir a subit une cyber-attaque

29 janvier 2016: L'émission les décodeurs en parle avec le titre "Une cyberguerre est-elle désormais possible?"

1/6/2021: L'espionnage de dirigeants européens

9/6/2021: La panne informatique mondiale

Imprimer

Imprimer

Commentaires

J'ai l'impression de ne plus avoir de vie privée.

Est-ce grave, docteur ?

Oui, c'est grave !

Et bien me voilà rassuré...

Écrit par : AlainSapanhine | 26/05/2014

Je savais que j'allais rassurer quelqu'un, au moins

Écrit par : L'enfoiré | 26/05/2014

Le vol MH370 a-t-il vraiment disparu pour les raisons avancées dans ce film?

Le cinéaste indien Rupesh Paul a présenté à Cannes la bande-annonce du film « The Vanishing Act : The Untold Stoty of the Missing Malaysian Plane », l'histoire du vol MH370 de la Malaysian Airlines disparu en mars.

Paul est à Cannes afin de trouver un financement pour cette version prématurée. Avec ce film, il prétend raconter l' « histoire cachée » du MH370 sur base d'informations fournies par « un journalise anonyme », le tout avec une bonne dose de fiction.

La bande-annonce ne promet rien de plus que du sensationnalisme. Ainsi, Paul se trompe déjà totalement sur un élément. En effet, pour une raison ou une autre, on aperçoit quelqu'un qui tient un revolver. Le réalisateur reconnaît par ailleurs que son film est une œuvre de fiction car il n'existe encore aucune preuve sur de ce qui s'est réellement passé. En outre, l'avion est un Boeing 747, alors que le MH370 était un Boeing 777. Il faut espérer que Paul trouvera assez d'argent pour rectifier cette erreur.

Malgré des opérations de recherche massives et très onéreuses historiquement, (peut-être les plus chères de l'histoire), il n'y a toujours aucune trace du Boeing 777 et de ses 299 passagers, plus de deux mois après leur disparition.

Source: http://www.express.be/joker/?action=view&cat=platdujour&item=le-vol-mh370-a-t-il-vraiment-disparu-pour-les-raisons-avancees-dans-ce-film&language=fr&utm_source=newsletter&utm_medium=email&utm_campaign=

Écrit par : L'enfoiré | 26/05/2014

Il n'y avait qu'à demandé

La Belgique réagit enfin

Le centre de cybersécurité verra le jour avant le 25 mai et sera composé de dix personnes sous l’autorité du Premier.

http://www.lesoir.be/418914/article/actualite/belgique/2014-02-04/cybersecurite-belgique-reagit-enfin

Écrit par : L'enfoiré | 17/07/2014

Une nouvelle faille dans les systèmes,

http://www.rtbf.be/info/medias/detail_decouverte-d-une-faille-de-securite-linux-qui-existait-depuis-22-ans?id=8363827

Écrit par : L'enfoiré. | 26/09/2014

Interview de Snowden

http://www.thenation.com/article/186129/snowden-exile-exclusive-interview

Écrit par : L'enfoiré | 30/10/2014

Le logiciel espion qui a piraté Belgacom a été identifié

Il y a un peu plus d’un an, l’entreprise de télécommunications Belgacom avait été la cible d’un piratage très sophistiqué.

Le logiciel d'espionnage utilisé dans le piratage de la société de télécommunications Belgacom a été identifié, annonce le journal De Standaard ce lundi soir sur son site Internet. Il se nomme en réalité "Regin" et est d'origine américaine. C'est en tout cas ce qui ressort d'une enquête conjointe menée par De Standard, NRC Handelsblad et le nouveau site américain The Intercept.

Officiellement, la clarté n'est pas encore faite sur la responsabilité de l'attaque mais tout indique que le service secret américain NSA et son homologue britannique GCHQ - spécialisés dans l'interception de télécommunications - sont à l'origine de cette affaire.

http://www.lesoir.be/715738/article/economie/2014-11-24/logiciel-espion-qui-pirate-belgacom-ete-identifie

Écrit par : L'enfoiré | 24/11/2014

'Le concept traditionnel de vie privée est mort', avertissent des scientifiques d’Harvard

La défense de la vie privée n'est plus qu'un combat d'arrière-garde, ont laissé entendre plusieurs professeurs de l'université d’Harvard lors du Forum Economique Mondial de Davos en Suisse. Les scientifiques américains estiment que le concept traditionnel de vie privée ne fait dorénavant plus partie de la réalité.

« La vie privée telle que nous la connaissions par le passé n’est plus possible dans le monde actuel. La vie privée d’un point de vue conventionnel est morte », a affirmé Margo Seltzer, professeur de sciences informatiques de l'université d’Harvard. Selon la chercheuse, rien ne sert de se demander quand l'homme perdra son droit à la vie privée ou devra y renoncer car cela est déjà en cours. « Nous sommes déjà dans ce monde. Nous vivons dans un Etat de surveillance », avertit Seltzer.

« Nous constaterons de plus en plus d'atteintes au vieux concept de la vie privée. Il faut imaginer un monde futur où des robots et des drones de la taille d'un moustique voleront autour de vous afin de récolter des échantillons de votre ADN pour qu'il soit ensuite analysé par les gouvernements ou des compagnies d’assurance ».

Un maccarthysme génétique

Selon Sophia Roosth, professeur de génétique à l'université d’Harvard, il est inévitable que les informations génétiques à propos d'un individu aboutissent de plus en plus dans le domaine public. Des services de renseignements ont déjà été sollicités pour qu’ils recueillent des informations d'ordre génétique sur des dirigeants étrangers afin de déterminer leurs risques éventuels de maladies et leur espérance de vie.

« Nous sommes à l’aube de l’ère du maccarthysme génétique », met en garde la scientifique, faisant référence à la période de chasse aux sorcières contre les communistes dans les années 50 aux Etats-Unis.

Cependant, les scientifiques estiment que la limitation de la vie privée doit être acceptée comme un élément de la vie moderne. Malgré les aspects négatifs de cette vision orwellienne, les avantages des technologies dépassent de loin les restrictions de la vie privée.

Selon Margo Seltzer, le drone qui espionnera les citoyens dans une pièce sera aussi capable de tuer les germes du virus Ebola qui auront contaminé cette pièce.

« La technologie est là et c’est à nous de savoir comment l’utiliser. Globalement, la technologie a fait plus de bien que de mal », ajoute la scientifique qui rapelle les progrès dans les soins de santé qui ont été accomplis dans les zones rurales des pays en voie de développement. C'est à l'homme de choisir de quelle manière les opportunités présentes seront utilisées.

Big Brother ou les terroristes ?

Joseph Nye, professeur de sciences politiques à Harvard, pense que le sujet controversé des communications chiffrées doit être envisagé sous divers angles. Plusieurs gouvernements veulent avoir la possibilité, dans l'intérêt de la sécurité nationale, de déchiffrer également des messages protégés par chiffrement.

« Les gouvernements évoquent la mise en place de portes dérobées lors de ces communications afin que les terroristes ne puissent pas communiquer sans être espionnés », souligne Nye. Mais selon lui, si les gouvernements peuvent le faire, les terroristes le peuvent aussi. La question est simplement de savoir si on se préoccupe davantage de big brother ou de terroristes et de criminels, estime le professeur.

Le jeune entrepreneur en technologies Anthony Goldbloom pense que la génération Google accorde moins d'importance au respect de la vie privée que les générations précédentes. « Je partage ma vie privée par commodité. La confidentialité n’est pas quelque chose qui m’inquiète », a-t-il déclaré. « En outre, les gens se comportent souvent mieux lorsqu’ils savent que leurs actions sont surveillées », affirme-t-il.

Source: http://www.express.be/business/?action=view&cat=technology&item=le-concept-traditionnel-de-vie-privee-est-mort-avertissent-des-scientifiques-dharvard&language=fr&utm_source=newsletter&utm_medium=email&utm_campaign=

Écrit par : L'enfoiré | 26/01/2015

TV5 Monde piratée par l’EI: le retour à la normale «va prendre des jours»

Le site de la chaîne francophone TV5 Monde a été visé, mercredi, par une cyberattaque d’individus se réclamant du groupe de l’État islamique.

La chaîne internationale de télévision francophone basée à Paris est reçue dans plus de 200 pays et territoires dans le monde.

Ce jeudi, la chaîne semble avoir repris le contrôle de ses pages Facebook mais son site internet reste « en maintenance ».

L’attaque a débuté vers 22h00, a indiqué son directeur général, Yves Bigot. « Nous ne sommes plus en état d’émettre aucune de nos chaînes. Nos sites et nos réseaux sociaux ne sont plus sous notre contrôle et ils affichent tous des revendications de l’État islamique », a-t-il dit.

Les systèmes « extrêmement détériorés »

« On a repris la main sur Facebook et Twitter », a déclaré Yves Bigot, peu avant 2 heures du matin ce jeudi. Quant aux émissions de la chaîne, « on commence à pouvoir réémettre un programme sur un certain nombre de zones », mais « nos systèmes ont été extrêmement détériorés » par cette attaque « d’une puissance inouïe » et le retour à la normale « va prendre des heures, voire des jours », a-t-il ajouté.

Des programmes enregistrés

« A l’heure où l’on parle, nous avons réussi à restaurer un signal unique sur l’ensemble de nos chaînes mais nous ne pouvons diffuser que des programmes préenregistrés », a expliqué Yves Bigot.

« Nous ne sommes pas encore en état de rétablir la diffusion ni la production de nos journaux », a ajouté le responsable qui s’exprimait sur la radio RTL.

Des vidéos et messages islamistes

La page Facebook de TV5 Monde a été inondée de vidéos et de messages islamistes. Certains messages demandent aux soldats français de « se tenir écartés » des djihadistes de l’État islamique.

D’autres accusaient le président français François Hollande d’avoir commis une « une faute impardonnable » en menant « une guerre qui ne sert à rien ». « C’est pour ça que les Français ont reçu les cadeaux de janvier à Charlie Hebdo et à l’Hyper Casher », ajoutaient les pirates, en référence aux attentats sanglants contre l’hebdomadaire satirique et le magasin, qui avaient fait 17 morts entre le 7 et le 9 janvier à Paris.

Des documents présentés comme des pièces d’identité et des CV de proches de militaires français impliqués dans les opérations contre l’EI ont été postés. Certains documents laissaient cependant perplexes, comme une lettre émanant d’une commune du sud de Lyon détaillant le prix… du repas à la cantine scolaire.

« CyberCaliphate » et « Je suIS IS »

Sur les pages piratées, on découvre le drapeau de l’État islamique ainsi que les mentions « CyberCaliphate » et « Je suIS IS » – « IS » acronyme anglais pour EI, État islamique-.

Le groupe de pirates, qui se nomme le « Cybercaliphate », n’en est pas à son coup d’essai. Alors que se tenait la grande manifestation du 11 janvier à Paris, le groupe avait lancé contre la France « la plus grande attaque informatique qu’un pays ait jamais affrontée », selon les mots du vice-amiral Arnaud Coustillère, en charge de la cyber-défense au ministère de la Défense français.

http://www.lesoir.be/845872/article/economie/vie-du-net/2015-04-08/tv5-monde-piratee-par-l-ei-retour-normale-va-prendre-des-jours

Le lendemain, le site du gouvernement wallon:

http://www.lesoir.be/847882/article/economie/vie-du-net/2015-04-10/un-site-du-gouvernement-wallon-pirate-par-des-hackers-tunisiens

Écrit par : L'enfoiré | 09/04/2015

TV5 Monde attaquée depuis fin janvier à cause d’une faille humaine

La cyberattaque djihadiste dont a été victime TV5 Monde a été enclenchée dès fin janvier, par l’envoi de courriels aux journalistes de la chaîne internationale francophone, a appris mardi l’AFP auprès de sources proches du dossier.

Dans la nuit du 8 au 9 avril, des pirates se revendiquant de l’organisation de l’Etat islamique (EI) ont pris le contrôle des comptes Facebook et Twitter et du site de TV5 Monde en y affichant des messages de propagande djihadiste, puis ont bloqué tout son système informatique. La chaîne a dû interrompre sa diffusion plusieurs heures.

Mais l’attaque avait commencé bien plus tôt, avec un mail envoyé fin janvier à l’ensemble des journalistes de la chaîne, selon la technique classique du «phishing», a-t-on expliqué de sources proches du dossier.

Des journalistes ont répondu aux hackers

Trois d’entre eux y répondent, permettant aux «hackers» de pénétrer dans le système de la chaîne par des logiciels de type «Cheval de Troie».

Trois semaines avant l’attaque, en mars, la deuxième phase de l’offensive est lancée, et un virus contamine plusieurs ordinateurs de TV5 Monde, détaille à l’AFP une des sources.

Attaque des serveurs le 9 avril

Puis le 9, l’offensive proprement dite commence, avec l’attaque des serveurs. Pendant plusieurs heures, les serveurs sont attaqués, puis les réseaux sociaux.

«Cette attaque est à la fois simple dans son déclenchement», avec la technique du « phishing » qui a permis «de faire pénétrer le ver dans le fruit», et «très sophistiquée dans son déroulé avec un logiciel compliqué», a expliqué l’autre source proche du dossier. Ce qui a permis son déclenchement, c’est «comme toujours, une faille humaine au début», a-t-elle poursuivi.

Il n’est, en l’état des investigations, pas permis de déterminer l’origine géographique de l’attaque, ni le nombre de «hackers» ayant permis de l’organiser, selon une autre source proche du dossier. Il sera extrêmement difficile aux enquêteurs de remonter à la source de l’offensive. Mais un connaisseur de la mouvance juge que l’EI dispose des cerveaux capables de la monter.

D’autres médias attaqués

A la suite des attentats de Paris, des dizaines de «cyberattaques» sur des sites français, notamment institutionnels, ont été relevées. Mais il s’agissait d’offensives de moindre envergure et de plus faible niveau technique, notamment des envois massifs de mails pour provoquer des dénis de service.

L’attaque sur TV5 Monde «a été massive» et «a mobilisé des compétences techniques exceptionnelles», a commenté mardi le ministre français de l’Intérieur Bernard Cazeneuve

http://www.lesoir.be/850274/article/culture/medias-tele/2015-04-14/tv5-monde-attaquee-depuis-fin-janvier-cause-d-une-faille-humaine

Écrit par : L'enfoire | 14/04/2015

Cyber-attaque: «Le Soir» porte plainte

Le Soir a été victime d’une attaque informatique dimanche en début de soirée.

Les journaux du groupe Rossel, dont Le Soir fait partie, ont été victimes dimanche, en début de soirée, d’une attaque informatique. Celle-ci a perturbé le bouclage du journal papier et nous a contraints à fermer notre site internet de 19h à 1h30 du matin. Comme vous le constatez, le site est de nouveau accessible et le bouclage de l’édition papier a pu avoir lieu malgré des conditions de travail difficiles.

Actuellement, nous ne connaissons pas encore la nature de cette attaque et une analyse complète est en cours par nos services informatiques. Rien ne nous permet pour le moment de faire le lien avec la cyber-attaque dont a été victime TV5 Monde mais nous sommes convaincus que Le Soir était particulièrement visé dans cette attaque.

Comme l’explique le directeur général du Soir, Didier Hamann : « Nous essayons de déterminer l’origine de l’attaque. Nous avons pris la décision de désactiver les sites internet pendant plus de 5h pour éviter toute contamination ou propagation de l’attaque. Nous faisons régulièrement l’objet d’attaques, qui sont rapidement circonscrites. Mais cette fois-ci, les pare-feu n’ont pas fonctionné comme d’habitude ».

Ce lundi matin, Le Soir a décidé de porter plainte suite à cette attaque. La procédure est en cours.

http://www.lesoir.be/849195/article/culture/medias-tele/2015-04-13/cyber-attaque-soir-porte-plainte

Anonymous affirme avoir identifié l'auteur des cyberattaques

L'homme aurait revendiqué l'attaque sur Twitter. Il a été, selon le collectif, membre de la "Muslim Section qui est proche des hackers de l'Etat islamique". Il vit en Belgique.

L'auteur "ne s'attendait pas à un tel impact médiatique", car il s'attaque en effet "d'habitude à des sites d'écoles ou des sites mal protégés". Selon Anonymous Belgique, "ses méthodes ne sont pas celles d'un hacker". L'homme "paie un outil tout fait que l'on peut trouver sur le web".

http://www.lalibre.be/actu/cyber/anonymous-affirme-avoir-identifie-l-auteur-des-cyberattaques-552cb9ec35704bb01bc08c49

Écrit par : L'enfoiré | 13/04/2015

Voici les conseils d’Edward Snowden pour choisir un mot de passe sûr (vidéo)

Dans une interview accordée à l’émission Last Week Tonight de John Oliver, Edward Snowden, ancien employé de la CIA et de la NSA qui a révélé le vaste programme d’espionnage « PRISM », s’est entretenu au sujet des mots de passe utilisés sur Internet. Lorsqu’Oliver lui a demandé s’il était actuellement important d’avoir un mot de passe adéquat, Snowden a expliqué que les mauvais mots de passe, des mots de passe simplistes, étaient facilement vulnérables par les systèmes informatiques.

Mauvais mots de passe

Selon Snowden, un mauvais mot de passe est par exemple celui qui contient moins de huit caractères. « Les mots de passe de moins de huit caractères sont très courants. Un logiciel peut venir à bout d’un tel mot de passe en moins d’une seconde », explique Snowden. Par ailleurs, un mot de passe ne doit jamais correspondre au nom d’un utilisateur ou à un numéro de téléphone.

Les phrases mot de passe ou « passphrases »

Selon Edward Snowden, une des meilleures manières d’obtenir un mot de passe sûr est de repenser notre approche de ceux-ci. Parmi les méthodes les plus efficaces, l’expert cite les « phrases mot de passe » ou « passphrases » qui consistent à choisir un morceau de chanson, la phrase d’un livre ou d’un film, un syntagme assez long qui n’a du sens que pour l’utilisateur en tant que mot de passe. .

Snowden cite en exemple le mot de passe « margaretthatcheris110%SEXY », une phrase facilement mémorisable et que seul l’utilisateur emploierait. En outre, cette phrase contient un mélange de majuscules, de minuscules, de numéros et de symboles, détails très difficiles à déchiffrer par un logiciel de piratage informatique.

Varier les mots de passe

Enfin, l’ancien agent de la CIA recommande de ne pas utiliser toujours le même mot de passe pour plusieurs programmes ou pages internet. Ne pas varier ses mots de passe peut être, selon Snowden un arme à double tranchant, raison pour laquelle il est préférable d’avoir en mémoire trois mots de passe qui peuvent être utilisés selon les contextes.

Source: http://www.express.be/sectors/?action=view&cat=ict&item=voici-les-conseils-dedward-snowden-pour-choisir-un-mot-de-passe-sur-video&language=fr&utm_source=newsletter&utm_medium=email&utm_campaign=

Écrit par : L'enfoire | 14/04/2015

Depuis les révélations d’Edward Snowden, notre comportement sur Internet n’a que très peu évolué

En juin 2013, Edward Snowden, ex-sous-traitant pour la NSA, l'Agence Nationale américaine de Sécurité, a révélé le gigantesque programme gouvernemental américain de mises sur écoutes « PRISM ». Cependant, même si ces révélations ont fait état de l’exploitation de millions de données de conversations audio, de vidéos, de photographies, d’emails ou de documents divers des utilisateurs, il semble que, depuis lors, le comportement des internautes n’ait que très peu évolué, explique Slate.fr qui cite un article de Priceeonomics.

Catherine Tucker et Alex Marthews, deux professeurs du Massachusetts Institute of Technology (MIT) ont réalisé une étude pour mesurer l’impact des révélations au sujet du programme PRISM sur l’utilisation populaire d’Internet. Les chercheurs ont dressé une liste des termes de recherche des internautes sur Google depuis 2013. Ce corpus comprenait 50 termes « neutres » et une foule de requêtes potentiellement « embarrassantes » pour leurs auteurs si les autorités gouvernementales ou des proches (amis, famille) étaient amenés à mettre la main dessus. Ces recherches hautement embarrassantes comprenaient des termes tels que « pourvoir aux blancs », « évasion fiscale », « changement de sexe », « odeur corporelle », « préparation d’une bombe », « anthrax », « assassinat » ou encore « djihad ».

Après analyse des résultats, les deux scientifiques ont réalisé que, depuis 2013, le nombre des requêtes susceptibles d’amener un utilisateur à rencontrer des problèmes avec le gouvernement n’a diminué que 10% tandis que les recherches pouvant provoquer des différends amicaux ou familiaux s’étaient stabilisées ou avaient légèrement augmenté.

Source: http://www.express.be/sectors/?action=view&cat=ict&item=depuis-les-revelations-dedward-snowden-notre-comportement-sur-internet-na-que-tres-peu-volu&language=fr&utm_source=newsletter&utm_medium=email&utm_campaign=

Écrit par : L'enfoiré | 09/11/2015

Fuite record de documents offshore: douze chefs d’Etat en difficulté, 732 Belges exposés

C’est la plus grosse fuite de documents financiers jamais traités par la presse : huit fois plus vaste que l’OffshoreLeaks (2013), 1.500 fois plus vaste que le Cablegate de WikiLeaks en 2010. Des millions de documents ont fui, et ont été traités par plus de 370 journalistes du monde entier pour connaitre leur signification et leur impact sur les plus de 200 pays et territoires auxquels ces documents se rapportaient. Pendant dix jours, Le Soir va mutliplier les révélations sur ces nouveaux patrimoines cachés des Belges, et donner à partir de ce lundi le premier « nom caché ».

Mais le choc ce dimanche est planétaire. Les révélations frappent le Premier ministre d’Islande, qui a caché durant le traitement de la crise financière qu’il possédait - via une offshore - des obligations bancaires émises par les trois grandes banques qui ont mis l’Islande en difficulté en 2008. Il était donc personnellement intéressé au règlement de la crise des banques.

Islande: le Premier a dissimulé son patrimoine offshore

Les révélations éclaboussent l’entourage du président russe Vladimir Poutine, qui a fait circuler par offshore des « prêts » aux amis pour un total de 2 milliards de dollars et a permis le contrôle en sous-main de sociétés russes de premier plan. d’autres noms apparaissent : le Premier ministre du Pakistan Nawaz Sharif, le roi Salman d’Arabie saoudite, les enfants du président d’Azerbaïdjan, le président argentin Mauricio Macri, le président ukrainien Petro Porochenko, l’ancien Premier ministre irakien Ayad Allawi ou son homologue ukrainien Pavlo Lazarenko, etc.

Le footballeur Lionel Messi est également épinglé, pour une offshore panaméenne créée en 2012.

Au centre de cette toile d’araignée se trouve un bureau d’avocats panaméen, la société Mossack Fonseca, qui a créé des offshores depuis les années septante pour les clients de pas moins d’un demi-millier de banques, et les clients de quelque 14.000 intermédiaires financiers, trusts, fondations, etc.

Et en Belgique ?

Parmi les Belges qui voient leurs discrètes constructions juridiques éventées, on retrouve de grandes fortunes, des artistes, des nobles et héritiers de patrimoines familiaux, des médecins et pharmaciens, des comptables et experts fiscaux, des rois du textile, des académiques et quelques hommes de médias, pas mal de diamantaires et capitaines d’industries, quelques repris de justice connus.

Au moins 2.500 Belges déclarent une offshore au fisc

Ces détenteurs d’offshores sont donc essentiellement regroupés dans la Région de Bruxelles-capitale, Anvers, le Brabant flamand, puis la Flandre occidentale, ensuite le Brabant wallon, la Flandre orientale et le Hainaut. Les provinces de Luxembourg, Liège, Limbourg et Namur ferment la marche, mais il existe des dossiers dans chaque province, et des détenteurs d’offshores Mossack Fonseca dans pas moins de 207 des 589 communes du pays.

http://www.lesoir.be/1170189/article/economie/2016-04-03/fuite-record-documents-offshore-douze-chefs-d-etat-en-difficulte-732-belges-expo

Écrit par : L'enfoiré | 03/04/2016

Dans l'Echo, il est dit que 80% des hackers cherchent à voler de l'argent.

La vulnérabilité des utilisateurs est sciemment annoncées par les fournisseurs d'informatique qui poussent le public à se doter des logiciels correctifs ad hoc.

Les fournisseurs de logiciels sont presque pris au dépourvu quand une faille à leur système est détectée.

Le eMail, le physhing sont les premières causes de piratage des machines.

Les techniques les plus simples sont les plus prisées. Les complications ne sont pas recherchées par les pirates.

Bloquer un système par des appels à un site, rien de plus simple.

Du coding à ajouter à un mail dont les références bien reconnaissables non plus.

Ce n'est pourtant pas des piratages de la dernière pluie, mais des techniques bien connues qui font le plus de victimes.

Il faut rappeler que derrière les liens sur lesquels il faut cliquer, ont un potentiel de nuisance cryptés derrière du code.

Publier les failles reste dangereux, puisque cela donne de nouvelles idées.

Écrit par : L'enfoiré | 17/08/2016

Dans le même Echo, autre annonce.

La Chine a lancé le satellite Mozi, du nom d'un philosophe chinois du 5ème siècle AC.

Ce satellite est sensé être quantique.

Il aurait un système inviolable de captation des communications cryptées à longues distances.

Les clés de cryptage seraient construit au niveau des photons qui permettraient de décoder les informations.

Toute tentative de violation engendrerait la destruction de celles-ci.

La sécurité est le maillon faible des TICS

Écrit par : L'enfoiré | 17/08/2016

L'émission les décodeurs en parle avec le titre "Une cyberguerre est-elle désormais possible?"

http://vanrinsg.hautetfort.com/media/01/02/1486833074.mp3

Écrit par : L'enfoiré | 30/01/2017

Le jour où Internet s'arrêtera...

Les États craignent les attaques massives de hackers, de terroristes ou de puissances rivales. Face aux menaces inédites, sommes-nous bien armés ?

Au début du mois de novembre 2016, un pays a été touché par l'une des plus grandes cyberattaques de l'Histoire. Vous pensez aux États-Unis, où les services de Twitter, d'Amazon et d'eBay ont été coupés quelques heures ? Non, il y a eu pis, même si personne n'en a parlé : un pays entier a été déconnecté. Pendant une semaine, des hackers ont minutieusement paralysé toutes les infrastructures de télécommunications du Liberia, rendant l'accès à Internet extrêmement lent, voire impossible. Comme c'est presque toujours le cas dans le cyberespace, les attaquants n'ont pas été formellement identifié...

http://www.lepoint.fr/societe/le-jour-ou-internet-s-arretera-26-01-2017-2100361_23.php

Écrit par : L'enfoiré | 30/01/2017

Cyberattaque: le Centre pour la Cybersécurité fait le point sur les dégâts en Belgique

Que faire si votre ordinateur est infecté par un rançonware

Les logiciels de rançon, principale menace sur Internet en 2016

Le Centre pour la Cybersécurité (CCB) a fait état, à titre provisoire, d’un signalement concernant une éventuelle victime de l’attaque informatique internationale qui a affecté plusieurs pays et organisations à travers le monde, a fait savoir samedi le directeur de la CCB, Miguel De Bruycker. Il s’agit de Paper Shop, une entreprise de Marcinelle, dont le gérant a témoigné au micro de la chaîne RTL-TVI.

La CCB a connaissance de trois « signaux rouges ». « Mais il n’y a encore rien d’officiel à ce stade », explique M. De Bruycker. « Un signalement a été émis en provenance d’une entreprise de Marcinelle. Nos équipes vérifient actuellement de quoi il s’agit, mais rien n’a encore été confirmé. Les deux autres signaux ne sont que des rumeurs. »

Le directeur du centre souligne que la prudence est de mise. « Lorsqu’un cas pareil est évoqué dans les médias, les gens associent directement les problèmes informatiques avec un virus. Mais dans ce cas, la situation est restée relativement calme malgré tout », indique-t-il. Le chef de la CCB conseille aux internautes de ne pas ouvrir les pièces jointes d’e-mails suspects, de mettre à jour leur ordinateur et d’effectuer un back-up régulier de leurs données.

http://www.lesoir.be/1502304/article/actualite/belgique/2017-05-13/cyberattaque-centre-pour-cybersecurite-fait-point-sur-degats-en-belgique

Écrit par : L'enfoiré | 13/05/2017

Cyberattaque: Microsoft réactive une mise à jour pour faire face au virus

Le Centre pour la Cybersécurité fait le point sur les dégâts en Belgique

Une cyberattaque «d’un niveau sans précédent» touche la Belgique

Des milliers d’ordinateurs touchés par une cyber-attaque internationale

Microsoft a réactivé une mise à jour pour aider les utilisateurs de certaines versions de son système d’exploitation Windows à faire face à l’attaque informatique massive utilisant un logiciel de rançon appelé «Wannacry».

Le virus s’attaque notamment à la version Windows XP, qui n’est en principe plus supportée techniquement par Microsoft. Le nouveau logiciel d’exploitation (OS) Windows 10 n’est pas visé par l’attaque, souligne Microsoft.

Des milliers d’ordinateurs touchés par une cyber-attaque internationale

«En mars, nous avons publié une mise à jour de sécurité qui répond à la vulnérabilité que ces attaques exploitent. Ceux qui ont activé la fonction ‘mises à jour automatiques’ de Microsoft sont donc protégés. Pour les systèmes qui n’ont pas encore fait cette mise à jour, nous suggérons de déployer immédiatement le bulletin de sécurité MS17-010», indique Microsoft dans son blog.

Il dirige également les utilisateurs de Windows Defender vers une autre mise à jour disponible.

http://www.lesoir.be/1502340/article/economie/vie-du-net/2017-05-13/cyberattaque-microsoft-reactive-une-mise-jour-pour-faire-face-au-virus

Écrit par : L'enfoiré | 13/05/2017

Cyberattaque: Qui est donc ce Britannique qui a stoppé la propagation du virus?

Malwaretech, son pseudonyme sur Twitter. C'est celui du jeune chercheur en sécurité britannique qui est parvenu, ce week-end, à endiguer la cyberattaque mondiale qui a frappé plus de 200.000 victimes dans au moins 150 pays depuis vendredi.

Le jeune homme a 22 ans, et vit dans le sud-ouest de l'Angleterre chez ses parents. Il a quitté l'école sans diplôme pour se consacrer à l'informatique, sa passion depuis toujours qu'il a appris en autodidacte.

Il s'est fait repérer par l'entreprise de sécurité informatique Kryptos Logic, basée à Los Angeles, pour laquelle il travaille depuis un an et deux mois.

Sa prouesse du weekend relève plus du pur hasard.

Au retour d'un déjeuner avec un ami, sur les coups de 15h samedi, le Britannique découvre l'ampleur de la cyberattaque, touchant même la NHS (National Health Service), le service de santé publique britannique.

Malwaretech obtient une copie du ransoware, ce logiciel malveillant au cœur de la cyberattaque et qui bloque des fichiers sur les ordinateurs infectés.

En mettant le nez dans le code du logiciel, le Britannique remarque la présence d'un nom de domaine en «. com » composé d'une quarantaine de caractères sans aucun sens. N'appartenant à personne, Malwaretech l'achète pour 10,69 dollars (9,78 euros).

La technique, courante pour un spécialiste des logiciels malveillants, permet d'avoir un aperçu du fonctionnement interne du logiciel et de se rendre compte de sa propagation.

MalvareTech pensait juste jeter ainsi un coup d'œil, mais sans le savoir, le rachat de ce nom de domaine sera le grain de sable qui fera dérailler le « ransoware ». Le logiciel était conçu de façon à se connecter automatiquement au nom de domaine acheté par Malwaretech.

Si le nom de domaine ne répond pas, alors l'opération peut se dérouler comme prévu, à savoir bloquer la machine, chiffrer les données et exiger une rançon.

Si le logiciel répond, comme c'est passé avec le nom de domaine enregistré, le logiciel devient inactif.

Il a en effet compris que chaque machine infectée essaye de se connecter indéfiniment à ce nom de domaine.

Tant que la connexion échoue, le virus malveillant continue d'agir.

En coupant ces tentatives de connexion à l'infini, il activé un mécanisme qui coupe le circuit qui rend les machines complètement folles.

Darien Huss, un spécialiste en sécurité informatique américain en contact avec Malwaretech s'en rend compte. Le Britannique fait lui-même le test et arrive à la conclusion que le logiciel ne fonctionne plus chez lui.

Chaudement félicité, qualifié de héros, les posts de blog de Malwaretech, relatant ses exploits du jour, ont été publiés sur le site Internet du National Cyber Security Centre (NCSC), le centre britannique de cybersécurité. Depuis, le jeune britannique goûte avec un amusement modéré à sa célébrité soudaine.

« Je suis à peu près certain que des journalistes se cachent dans mon frigo », lançait-il dimanche sur Twitter.

Malwaretech ne crie pas non plus victoire trop tôt.

La parade trouvée ne fonctionne que pour la version du logiciel émergée vendredi.

D'autres variantes existent et les experts en cybersécurité craignent de nouvelles perturbations dans les jours à venir. Malwaretch le répète lui-même. Ce que les pirates doivent faire, c'est changer un peu de codes et recommencer.

Son conseil alors : « Patchez vos systèmes dès maintenant ».

http://www.msn.com/fr-be/actualite/national/voici-lhomme-qui-a-frein%C3%A9-la-cyberattaque/ar-BBBbTjc?li=AAaAA0O&ocid=spartanntp

Écrit par : L'enfoiré | 15/05/2017

Un groupe de hackers nord-coréens serait derrière l'attaque qui a touché plusieurs dizaines de milliers d'organisations.

La Corée du Nord pourrait être derrière la cyberattaque mondiale qui a frappé depuis vendredi des dizaines de milliers d'organisations à travers le monde.

Neel Nehta, informaticien chez Google, a mis en ligne des codes informatiques montrant certaines similarités entre ce virus, Wannacry, et une autre série de piratages attribués à la Corée du Nord. Selon des experts en sécurité informatique, ces indices, sans être complètement concluants, montrent que la Corée du Nord est derrière l'attaque informatique.

"Davantage de recherches sont nécessaires dans les versions plus anciennes de Wannacry, note la société de sécurité informatique Kaspersky", mais "une chose est sûre : la découverte de Neel Mehta est l'indice le plus significatif pour le moment concernant les origines de Wannacry".

"Une usine à virus"

Selon Kaspersky, les similarités dans les codes pointent vers un groupe de pirates informatiques baptisé Lazarus. Celui-ci serait déjà derrière l'attaque informatique de 2014 contre les studios Sony Pictures.

A l'époque, de nombreux experts avaient attribué ce piratage à des hackers nord-coréens qui auraient agi en représailles à la sortie du film "The Interview", produit par Sony, qui moquait le dirigeant nord-coréen Kim Jong-Un. Les chercheurs de Kaspersky : "Ce groupe a été très actif depuis 2011. Lazarus est une usine à virus qui produit de nouveaux échantillons grâce à une multitude de fournisseurs indépendants."

Les pirates du groupe Lazarus sont aussi suspectés de s'en être pris, par le passé, à la Banque centrale du Bangladesh et à d'autres acteurs du système financier international.

L'attaque est désormais contenue mais les experts mettent en garde contre une récidive.

Michel Van Den Berghe, directeur général d'Orange Cyberdefense, la filiale cybersécurité du groupe français Orange, explique à l'AFP :

"On va voir maintenant une deuxième vague avec des variantes du virus : il y a des tas de gens qui vont se servir de la souche pour générer des variantes."

La cyberattaque WannaCry est un logiciel de rançon, qui combine pour la première fois les fonctions de logiciel malveillant et de ver informatique. Il verrouille les fichiers des utilisateurs et les force à payer 300 dollars (275 euros) en bitcoins pour les récupérer.

http://actualites.nouvelobs.com/monde/20170516.OBS9437/wannacry-derriere-la-cyberattaque-mondiale-la-coree-du-nord.html?cm_mmc=Acqui_MNR-_-NO-_-WelcomeMedia-_-edito&from=wm#xtor=EREC-10-[WM]-20170516

Écrit par : L'enfoiré | 16/05/2017

Cyberattaque : comment réagir face aux attaques de ransomware

Par Jennifer Mertens posté le 28 juin 2017

Face aux attaques de virus et, plus particulièrement, celle de rançongiciels, il est possible de se prémunir pour éviter de perdre ses données personnelles et de devoir payer une rançon pour espérer, peut-être, les récupérer.

Les récents événements montrent que personne n’est à l’abri des attaques de logiciels malveillants. L’ingéniosité des pirates leur permette de profiter des vulnérabilités des logiciels et systèmes d’exploitation non soupçonnées par les développeurs eux-mêmes.

Ce type de virus est très néfaste, tant au niveau matériel, qu’au niveau psychologique. En effet, les rançongiciels – combinaison de rançon et de logiciel – capturent les ordinateurs et autres machines de manière à ce que leurs utilisateurs ne puissent plus les utiliser. Le propriétaire de l’ordinateur ne peut donc plus accéder à ses données personnelles. Apparait alors un message demandant de payer une rançon à un compte non-chiffré, qui empêche de tracer le virement, sous peine de destruction de ses données personnels, voire plus. Sous la menace et sous la pression, l’utilisateur paie souvent la somme demandée.

Malheureusement, il arrive que, malgré cela, les pirates ne libèrent pas leurs victimes et exigent plus d’argent. Il est aussi possible que ceux-ci effacent le contenu ou rendent définitivement l’ordinateur inutilisable dans une démarche d’anéantissement totale.

Sauvegarder ses fichiers

Afin d’éviter ce genre de désagrément, il existe des méthodes et des conseils pour éviter de tomber dans les mains de logiciels malveillants. Dans un premier temps, il est conseillé de sauvegarder ses fichiers personnels à plusieurs endroits, disque dur externe et cloud en tous genres. Les technologies ne sont pas infaillibles, c’est donc une recommandation à suivre même en dehors de possible attaques virales. Attention tout de même à déconnecter le disque dur externe. En effet, en cas d’attaque, celui-ci pourrait être contaminé.

Mise à jour des systèmes et programmes

Les ransomware et logiciels malveillants se propagent souvent en profitant des failles de systèmes et de programmes comme porte d’entrée à la machine. C’est pourquoi il est nécessaire de mettre à jour ses logiciels afin de corriger les failles. Il est conseillé de paramétrer les mises à jour système de manière automatique pour éviter tout oubli.

Attention aux pièces jointes

Une autre technique de propagation des virus est de se cacher dans des documents et de s’installer lorsque l’utilisateur les aura ouvert. Que ça soit par mail, par message privé sur les réseaux sociaux, ou même avec une clé USB trouvée, les virus peuvent s’introduire sur l’ordinateur simplement en ouvrant l’un ou l’autre fichier. La plupart du temps, avec les mails, les messages sont alarmistes ou proposent de vous rembourser une somme d’argent. Pour cela, il faut télécharger un document à remplir. Et voilà, le mal est fait. C’est une technique très utilisée pour les phishing, une arnaque qui tentent de soutirer des informations personnelles pour escroquer de l’argent.

Utiliser un antivirus à jour

Le conseil semble aller de soi, mais il arrive que les mises à jour apparaissent à un moment donné où l’on a besoin de toutes les performances de son PC et on repousse son installation à plus tard. Sauf qu’on oublie d’y remédier. Or, les failles systèmes et les failles antivirus sont du pain béni pour les virus et logiciels malveillants. C’est pourquoi il est important d’avoir un antivirus puissant et à jour. Sa base de donnée étant actualisé grâce à cela, ce qui permet de repérer et de bloquer des logiciels malveillants.

Même si toutes les recommandations sont suivies, il arrive que les virus soient plus forts ou plus habiles que nous. Il faudra alors agir rapidement pour limiter les dégâts et tenter de récupérer ses accès et fichiers personnels.

Ne pas payer

Avec la pression et la solution qui apparait à l’écran, il est tentant de céder au chantage et de payer. Le souci est que, comme dit plus haut, cela ne permette pas de récupérer ses données. En effet, pour retrouver ses accès, les pirates doivent fournir une clé pour déchiffrer ses fichiers ou débloquer son ordinateur. Or, parfois, ils ne l’ont même pas prévue ou, simplement, ils préfèrent ne pas la donner. De plus, la rançon peut être augmenté si on a payé une première fois.

Stopper la propagation

Dès les premiers signes d’infection, il est urgent de débrancher tous les disques externes et autres machines connectées au PC contaminé. C’est la seule manière pour éviter la propagation du chiffrement des fichiers. Il faut également penser à couper toute connexion réseau de l’ordinateur pour qu’il ne contamine pas les autres appareils connectés. Dans l’urgent, le débranchement de l’ordinateur et d’internet reste assez brutale, mais nécessaire.

Maintenant que la propagation est limitée, il faut penser à comment récupérer ses accès. Chaque virus est différent et les solutions pour les supprimer le sont aussi. Il est donc conseillé de se rendre sur des forums spécialisés ou sur des sites de sécurité qui, après analyse, indiqueront les possibilités de marche à suivre pour retrouver ses données. D’ailleurs, certains sites et forums expliquent comment récupérer les fichiers personnels qui n’ont pas encore été cryptés.

Il faut tout de même garder en tête que cela est difficile et compliqué. Contacter des spécialistes de la sécurité ou de l’informatique pourra également renseigner l’étendue des récupérations possibles.

Maintenant, l’information est l’une des meilleures armes. Il est donc important de signaler l’attaque aux autorités compétentes afin qu’elles réagissent, mais aussi à ses contacts. En effet, la propagation peut se faire à partir de son ordinateur contaminé et piégé nos amis et connaissances. A partir d’une autre machine, il est donc nécessaire d’envoyer un mail ou de poster un message sur les réseaux sociaux pour prévenir ses contacts de ne pas ouvrir les fichiers qu’on leur envoie.

http://geeko.lesoir.be/2017/06/28/se-premunir-et-reagir-face-aux-attaques-de-ransomware/

Écrit par : L'enfoiré | 03/07/2017

KRACK : faille du Wi-Fi WPA2, quels appareils sont touchés ? Comment se protéger ?

Une faille dans le protocole WPA2 a été découverte. Il s’agit du niveau de sécurisation le plus élevé du Wi-Fi, autrement dit tous les réseaux sont compromis.

Mathy Vanhoef, chercheur à l’université KU Leuven, a découvert une faille permettant d’intercepter des données transmises sur un réseau Wi-Fi, même lorsqu’il est protégé par le protocole WPA2. Pire, il est également possible d’injecter des données, et donc des malwares, en utilisant la technique découverte. Les réseaux domestiques aussi bien que les réseaux d’entreprises sont concernés, c’est donc une découverte majeure dans le domaine de la sécurité informatique.

La technique décrite par Mathy Vanhoef est appelée Key Reinstallation AttaCK, ce qui donne KRACK. Les personnes intéressées par les détails techniques, et pointus, concernant cette découverte peuvent se rendre sur le site du chercheur dédié à ce sujet.

Comment se protéger de cette faille ?

Il n’y a pas de meilleur protocole que le WPA2. Il ne faut surtout pas revenir au protocole WEP. Changer de mot de passe ne sert à rien non plus. Le seul moyen de se protéger de cette faille est de mettre à jour les appareils concernés. Les acteurs du marché, fabricants ou éditeurs, ont été notifiés de cette faille le 14 juillet 2017.

Certains l’ont comblée par avance.

Il faut combler la faille à la fois sur les points d’accès et sur les clients, c’est-à-dire que patcher vos ordinateurs et smartphones ne vous dispense pas de mettre à jour votre routeur Wi-Fi.

Quels sont les appareils concernés ?

La majorité des appareils compatibles Wi-Fi sont concernés par cette faille.

Pour être protégé de KRACK, il est nécessaire d’avoir le patch de sécurité du 6 novembre 2017 ou ultérieur. Bien sûr pour y avoir accès, il faudra attendre sa sortie en novembre, et posséder un appareil suivi par un fabricant sérieux et soucieux de ses utilisateurs.

Les utilisateurs de LineageOS devront mettre à jour leur build vers une version officielle compilée après le tweet publié le 17 octobre pour être en sécurité.

http://www.frandroid.com/android/applications/securite-applications/465780_krack-wpa2-wifi-recapitulatif-correctifs

Écrit par : L'enfoiré | 18/10/2017

Avec 1.000 dollars d’annonces en ligne, n’importe qui peut vous suivre vos mouvements

Avec un budget d’environ 1.000 dollars, n’importe qui peut acheter des annonces en ligne et tracer les applications qu’une personne utilise, où elle dépense son argent mais également où elle se trouve, indique une nouvelle recherche.

Actuellement, il est possible d’avoir recours à la publicité mobile pour savoir où vous allez prendre votre café, écrit Quartz. Un cambrioleur peut très bien créer une société factice afin d’envoyer des publicités sur votre smartphone pour savoir lorsque vous quittez votre domicile. De la même manière, un employeur est en mesure de savoir si vous utilisez des applications d’achats en ligne durant votre temps de travail, explique Quartz.

Cartographier votre comportement

Les chercheurs ont établi une cartographie du trajet quotidien d’une personne et ont suivi ces mouvements via la diffusion d’annonces géolocalisées. Ils ont pu ainsi déterminer les endroits où se trouvait la personne : chez elle, dans un café, à un arrêt de bus ou encore au bureau. Pour réussir cette opération, la cible doit rester au même endroit pendant environ quatre minutes.

University of. Washington

« Toute personne, un agent des renseignements ou un conjoint jaloux, peut facilement souscrire à aux services d’une société importante d’annonces en ligne et avec un petit budget, utiliser ces écosystèmes pour tracer le comportement d’une autre personne », explique Paul Vines, doctorant de l’École d’informatique et d’ingénierie de l’Université de Washington.

« Ce que nous avons fait est si facile à faire que nous pensons qu’il s’agit d’un problème auquel l’industrie de la publicité en ligne devrait s’attaquer . »

Les chercheurs ont encore découvert qu’une personne qui achètent des publicités en ligne peut également voir quand une autre visite un lieu sensible prédéterminé comme un endroit pour un rendez-vous d’affaire, le bureau d’une entreprise ou encore un hôpital. Il a également possible de déterminer le trajet d’une personne durant une matinée en se servant des annonces en ligne géolocalisées sur son téléphone.

L’achat et la diffusion d’annonces en ligne permet également de voir le type d’applications utilisées par la personne, ce qui pourrait aboutir à la divulgation de ses intérêts, de ses rencontres, de son obédience religieuse, de ses conditions de santé, de ses tendances politiques et d’autres informations sensibles ou privées.

Enfin, il n’est pas nécessaire que la cible clique sur l’annonce, l’acheteur peut voir simplement où l’annonce est diffusée et utiliser cette information pour suivre la personne dans l’espace. Durant leurs expériences, les scientifiques ont pu déterminer l’emplacement de la cible avec huit mètres de précision.

https://fr.express.live/2017/10/23/1-000-dollars-dannonces-ligne-nimporte-suivre-vos-mouvements/

Écrit par : L'enfoiré | 25/10/2017

Alibaba Group est une société chinoise à capital privé et détenue par une famille qui tire principalement ses revenus de ses activités sur Internet, dont un marché public destiné à faciliter les échanges entre entreprises (qu'ils soient internationaux ou chinois), des plateformes de paiements et de ventes au détail, un moteur de recherche pour le magasinage et des services de cloud computing

Le Black Friday est une paille en comparaison : Alibaba explose tous les compteurs avec “la journée des célibataires”

25 milliards de dollars : c’est l’équivalent du PIB de Chypre ou de l’Estonie… et le chiffre d’affaires réalisé par Alibaba lors de la plus grande journée de shopping du monde. En effet, la « journée des célibataires » avait lieu ce 11 novembre. Elle a marqué un nouveau record pour le géant de l’e-commerce chinois. Il a explosé le chiffre d’affaires record qu’il avait réalisé en 2016, le faisant progresser de 40 %.

C’est en 2009 qu’Alibaba avait eu l’idée de reprendre à son compte la création d’un étudiant chinois, la journée des célibataires. Les deux « 1» du 11 symbolisent en effet les célibataires… et le 11/11 était donc tout indiqué pour les célébrer. Le géant chinois de l’e-commerce y a vu une opportunité pour créer une fête commerciale à l’image du Black Friday américain, mais d’une bien plus grande ampleur. A titre de comparaison, les ventes réalisées aux Etats-Unis sur les sites de e-commerce lors du Black Friday plafonnent à… 3,3 milliards de dollars. Alibaba s’est accaparé la part du lion, puisqu’au total, la journée des célibataires a permis de générer 38 milliards de ventes pour les sites de e-commerce.

Au cours de cette journée, de nombreuses promotions sont proposées aux clients, afin de leur donner une bonne occasion de se faire plaisir… et d’abaisser toutes leurs résistances. La poste chinoise estime qu’elle livrera plus d’un milliards de colis en Chine entre le 11 et le 16 novembre.

Chez Alibaba, la fête a été marquée par un gigantesque gala présidé par Nicole Kidman, qui l’a animé en mandarin. Des stars internationales comme Pharell Williams et Jessie J y ont participé. Un compteur géant permettait de suivre la progression des ventes. Au bout de 2 minutes, il avait déjà atteint le jalon du premier milliard de dollars…

Jack Ma, futur Bruce Lee ?

Jack Ma, le CEO d’Alibaba, ne semble guère prêt à s’arrêter en si bon chemin, et il a d’autres ambitions, a-t-il indiqué sur son compte Weibo (l’équivalent chinois de Twitter). Il est en effet la star d’un court-métrage de 20 minutes de Kung Fu produit par Jet Li, intitulé « Gong Shou Dao » (« L’art de la garde et de la défense »), aux côtés de Li lui-même, et d’autres stars de films d’action, telles que

Donnie Yen et Jing Wu.

Et pour le cas où cette incursion dans le septième art vous laisserait dubitatif, sachez que Ma est passionné d’arts martiaux et qu’il pratique le tai chi depuis 1988.

https://fr.express.live/2017/11/14/alibaba-journee-des-celibataires/

Écrit par : L'enfoiré | 14/11/2017

La guerre civile numérique 4.0

https://www.pauljorion.com/blog/2017/11/19/la-guerre-civile-numerique-4-0/

Écrit par : L'enfoiré | 21/11/2017

Mise à jour de la cybercriminalité

http://vanrinsg.hautetfort.com/media/00/00/698394125.mp3

http://vanrinsg.hautetfort.com/media/00/01/1845550301.mp3

Écrit par : Allusion | 19/02/2021

La panne informatique mondiale

http://vanrinsg.hautetfort.com/media/00/02/3725884221.mp3

http://vanrinsg.hautetfort.com/media/02/01/2578711021.mp3

Écrit par : Allusion | 10/06/2021

Le cyberpunk, un sous-genre de la science-fiction, est une combinaison de cybernétique et de punk. On décrit la cybernétique comme étant la « discipline qui étudie les processus de contrôle et de communication chez les êtres vivants et les machines. » Pour sa part, le punk est une sous-culture qui se définit par ses points de vue contestataires et sa musique bruyante et agressive. Les œuvres de cyberpunk ont souvent pour mise en scène un futur dystopique, et juxtaposent une technologie avancée et un effondrement social.

Bien que l’on nomme souvent l’auteur de Neuromancer, William Gibson, le « père du cyberpunk, », il existe peu d’artistes qui maîtrisent aussi bien ce genre que Philip K. Dick. Ses fictions abordent des thèmes tels que l’intelligence artificielle, les réalités alternées, les simulacres et les états altérés de la conscience. Ses œuvres ont inspiré certains des plus grands films cyberpunks de tous les temps

Même s’il a été acclamé par la critique, en majeure partie pour ses « effets spéciaux impressionnants » et son « humour pince-sans-rire, » le très divertissant Dredd n’a fait que très peu de vagues à sa sortie en 2012. On estime le budget du film à 45 millions de dollars US, mais le film n’a rapporté que 41 500 000$US au box-office. Toutefois, depuis sa sortie, le film a obtenu ses lettres de noblesse et est maintenant considéré comme un film culte appartenant au genre cyberpunk. Les aficionados réclament d’ailleurs une suite. Ce à quoi Karl Urban, acteur du rôle titulaire, répond qu’il travaille « d’arrache-pied » pour que cela se produise.

Plusieurs critiques, y compris Roger Ebert, ont remarqué que Dark City, lancé en 1998, avait eu une influence sur le film The Matrix, sorti en 1999. Depuis sa sortie, le film d’Alex Proyas a su se tailler une place dans les rangs des classiques du genre cyberpunk. Toutefois, ce film noir au visuel impressionnant, doté d’une « stylistique sombre, » n’a pas reçu la reconnaissance méritée dès le départ. Dark City n’a rapporté que 27,3 millions de dollars US à travers le monde, par rapport à un budget de 27 millions de dollars US.

Total Recall, comme plusieurs grands films cyberpunks, s’inspire librement d’une œuvre de Philip K. Dick. Dans le cas présent, il s’agit de la nouvelle We Can Remember It for You Wholesale. Celle-ci a pour sujet une compagnie, Rekal Incorporated, qui implante de faux souvenirs dans la mémoire des clients. À l’époque, avec un budget estimé à plus de 50 000 000 $US, Total Recall était considéré comme l’un des films les plus dispendieux à avoir été produit. Les recettes furent considérables, considérant que le film a amassé plus de cinq fois cette somme au box-office.

C’est grâce au jeu vidéo Pong des années 1970 que Steven Lisberger, réalisateur et animateur, a eu l’idée de faire un film qui se déroule à l’intérieur d’un ordinateur. Cela fait bientôt 40 ans que le film est sorti, et il est facile de voir l’influence de TRON sur d’autres films de science-fiction, comme The Matrix.

Émet Asher-Perrin de Tor.com considère ce film comme l’un des « meilleurs/pires films de science-fiction jamais réalisés. » Bien qu’il soit décrit comme « exagéré de façon exquise et visuellement unique », The Fifth Element a divisé la critique et le public. Toutefois, il est difficile de nier qu’il s’agit d’un film unique en son genre qui s'amuse à interpeller les cinq sens. C’est avec engouement qu’Asher Perrin le décrit « rempli de textures et de dimensions, de décors et d’effets réels ainsi que de musique surabondante. »

Dans un futur rapproché, des tueurs à gages appelés loopers sont engagés pour tuer des victimes qui sont envoyées dans le passé par des organisations criminelles. Tout part en vrille quand un looper (Joseph Gordon-Levitt) omet de « boucler la boucle » en refusant de tuer sa propre personne, provenant du futur (Bruce Willis). Il s’agit d’un film d’action cyberpunk ingénieux, réalisé par Rian Johnson. Gordon-Levitt et son réalisateur avaient d’ailleurs travaillé ensemble sur Brick, un film noir moderne qui est sorti en 2005.

Inspiré d’une histoire de Philip K. Dick de 1956, Minority Report a pour mise en scène un futur dans lequel un service de police particulier, nommé PreCrime a la capacité d’arrêter les criminels avant qu’ils ne commettent leurs crimes. Dans sa critique du film, auquel il accorde une note de quatre étoiles, Roger Ebert dit qu’il s’agit « d’un film qui joue avec notre esprit et nos émotions ». Bien que les effets visuels du film soient impressionnants, ce sont les personnages et l’histoire qui sont au premier plan.

A Scanner Darkly raconte l'histoire d'un agent d’infiltration, Bob Arctor (Keanu Reeves), qui remet en question sa propre identité après avoir développé une dépendance à une drogue forte et dangereuse appelée « Substance D ». Le réalisateur Richard Linklater a réussi à transposer à l’écran l’univers paranoïaque et onirique du roman semi-autobiographique de Philip K. Dick, écrit en 1977. Le réalisateur a accompli cette prouesse à l’aide d’animateurs qui ont appliqué la technique d’animation de la rotoscopie. Celle-ci consiste à tracer par-dessus la pellicule originale du film.